I mezzi di protezione crittografica delle informazioni o la protezione crittografica delle informazioni in forma abbreviata vengono utilizzati per garantire una protezione completa dei dati trasmessi su linee di comunicazione. A tal fine, è necessario osservare l'autorizzazione e la protezione delle firme elettroniche, l'autenticazione delle parti comunicanti mediante i protocolli TLS e IPSec, nonché la protezione del canale di comunicazione stesso, se necessario.

In Russia, l'uso di mezzi crittografici di protezione delle informazioni è per la maggior parte classificato, pertanto, vi sono poche informazioni pubbliche su questo argomento.

Metodi utilizzati in CIPF

- Autorizzazione dei dati e garanzia della sicurezza del loro significato giuridico durante la trasmissione o la memorizzazione. Per fare ciò, applicare gli algoritmi per la creazione di una firma elettronica e la sua verifica in conformità con il regolamento RFC 4357 stabilito e utilizzare i certificati secondo lo standard X.509.

- Proteggere la privacy dei dati e monitorarne l'integrità. Vengono utilizzate la crittografia asimmetrica e la protezione dell'imitazione, vale a dire la sostituzione anti-dati. Conforme a GOST R 34.12-2015.

- Protezione del sistema e del software applicativo. Tieni traccia di modifiche o malfunzionamenti non autorizzati.

- Gestione degli elementi più importanti del sistema nel rigoroso rispetto delle normative adottate.

- Autenticazione delle parti che scambiano dati.

- Sicurezza della connessione mediante il protocollo TLS.

- Protezione delle connessioni IP tramite i protocolli IKE, ESP, AH.

I metodi sono descritti in dettaglio nei seguenti documenti: RFC 4357, RFC 4490, RFC 4491.

Meccanismi CIPF per la protezione delle informazioni

- La riservatezza delle informazioni archiviate o trasmesse è protetta dall'uso di algoritmi di crittografia.

- Quando si stabilisce una connessione, l'identificazione viene fornita mediante firma elettronica durante l'utilizzo durante l'autenticazione (secondo la raccomandazione X.509).

- La gestione dei documenti digitali è anche protetta dalla firma elettronica insieme alla protezione da imposizione o ripetizione, mentre vengono monitorate le chiavi di autenticità utilizzate per verificare le firme elettroniche.

- L'integrità delle informazioni è garantita dalla firma digitale.

- L'uso delle funzionalità di crittografia asimmetrica protegge i dati. Inoltre, per verificare l'integrità dei dati è possibile utilizzare funzioni di hashing o algoritmi di simulazione. Tuttavia, questi metodi non supportano la paternità di un documento.

- La protezione contro la ripetizione si verifica dalle funzioni crittografiche di una firma elettronica per la protezione da crittografia o imitazione. Allo stesso tempo, un identificatore univoco viene aggiunto a ciascuna sessione di rete, abbastanza a lungo da escluderne la coincidenza accidentale e la parte ricevente implementa la verifica.

- La protezione dall'imposizione, cioè dalla penetrazione nella comunicazione dall'esterno, è garantita da mezzi di firma elettronica.

- Altra protezione - contro segnalibri, virus, modifiche del sistema operativo, ecc. - viene fornita utilizzando vari strumenti crittografici, protocolli di sicurezza, software antivirus e misure organizzative.

Come puoi vedere, gli algoritmi di firma elettronica sono una parte fondamentale della protezione crittografica delle informazioni. Saranno discussi di seguito.

Requisiti per l'uso della protezione delle informazioni crittografiche

Il CIPF ha lo scopo di proteggere (verificando la firma elettronica) i dati aperti in vari sistemi di informazione pubblica e garantirne la riservatezza (verifica della firma elettronica, imitazione della protezione, crittografia, verifica dell'hash) nelle reti aziendali.

Uno strumento di protezione delle informazioni crittografiche personali viene utilizzato per proteggere i dati personali dell'utente. Tuttavia, dovrebbero essere evidenziate le informazioni relative ai segreti di stato. Secondo la legge, la protezione delle informazioni crittografiche non può essere utilizzata per lavorare con essa.

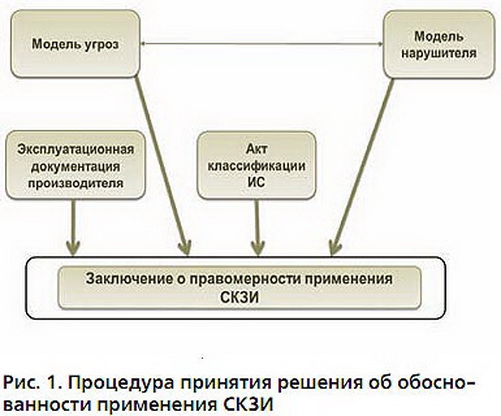

Importante: prima di installare il sistema di protezione delle informazioni crittografiche, il primo passo è verificare il pacchetto di protezione delle informazioni crittografiche stesso. Questo è il primo passo. In genere, l'integrità del pacchetto di installazione viene verificata confrontando i checksum ricevuti dal produttore.

Dopo l'installazione, è necessario determinare il livello di minaccia, in base al quale è possibile determinare i tipi di protezione delle informazioni crittografiche necessarie per l'uso: software, hardware e software-hardware. Va inoltre tenuto presente che quando si organizzano alcuni sistemi di protezione delle informazioni crittografiche, è necessario tenere conto del posizionamento del sistema.

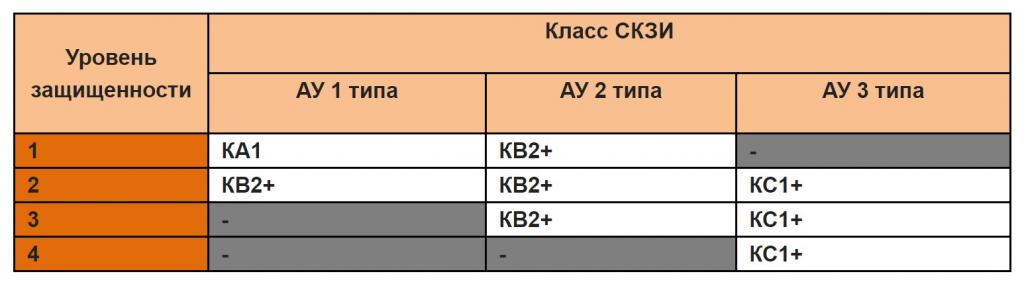

Classi di protezione

Secondo l'ordine del FSB della Russia del 10.07.14 con il numero 378, che regola l'uso di mezzi crittografici per proteggere informazioni e dati personali, sono definite sei classi: KS1, KS2, KS3, KV1, KV2, KA1. La classe di protezione per un determinato sistema è determinata dall'analisi dei dati sul modello dell'intruso, ovvero dalla valutazione di possibili metodi di rottura del sistema. La protezione allo stesso tempo è costruita dalla protezione delle informazioni crittografiche software e hardware.

AU (minacce effettive), come si può vedere dalla tabella, ci sono 3 tipi:

- Le minacce del primo tipo sono associate a capacità non documentate nel software di sistema utilizzato nel sistema informativo.

- Le minacce del secondo tipo sono associate a funzionalità non documentate nel software applicativo utilizzato nel sistema informativo.

- La minaccia del terzo tipo si chiama tutti gli altri.

Le caratteristiche non documentate sono funzioni e proprietà del software che non sono descritte nella documentazione ufficiale o che non corrispondono ad essa. Cioè, il loro uso può aumentare il rischio di violazione della riservatezza o dell'integrità delle informazioni.

Per chiarezza, consideriamo i modelli di violatori, per l'intercettazione di cui è necessaria una o un'altra classe di mezzi di protezione crittografica delle informazioni:

- KC1 - l'intruso agisce dall'esterno, senza aiutanti all'interno del sistema.

- KS2 è un intruso interno ma non ha accesso alla protezione delle informazioni crittografiche.

- KC3 è un intruso interno che è un utente del sistema di protezione delle informazioni crittografiche.

- KV1 è un intruso che attira risorse di terze parti, come specialisti della protezione delle informazioni crittografiche.

- KV2 è un intruso, dietro le cui azioni c'è un istituto o un laboratorio che lavora nel campo dello studio e dello sviluppo della CIPF.

- KA1 - servizi speciali degli stati.

Pertanto, KC1 può essere definita la classe base di protezione. Di conseguenza, più alta è la classe di protezione, meno specialisti sono in grado di fornirla. Ad esempio, in Russia, secondo i dati per il 2013, c'erano solo 6 organizzazioni che hanno un certificato dell'FSB e sono in grado di fornire protezione per la classe KA1.

Algoritmi utilizzati

Considerare i principali algoritmi utilizzati negli strumenti di protezione delle informazioni crittografiche:

- GOST R 34.10-2001 e aggiornato GOST R 34.10-2012 - algoritmi per la creazione e la verifica di firme elettroniche.

- GOST R 34.11-94 e l'ultimo GOST R 34.11-2012 - algoritmi per la creazione di funzioni hash.

- GOST 28147-89 e più recenti GOST R 34.12-2015 - implementazione di algoritmi di crittografia e protezione dei dati.

- Ulteriori algoritmi crittografici si trovano in RFC 4357.

Firma elettronica

L'uso di strumenti di protezione delle informazioni crittografiche non può essere immaginato senza l'uso di algoritmi di firma elettronica, che stanno guadagnando sempre più popolarità.

Una firma elettronica è una parte speciale di un documento creato da trasformazioni crittografiche. Il suo compito principale è identificare i cambiamenti non autorizzati e la definizione di paternità.

Un certificato di firma elettronica è un documento separato che dimostra l'autenticità e la proprietà di una firma elettronica per il suo proprietario con chiave pubblica. L'emissione del certificato viene effettuata dalle autorità di certificazione.

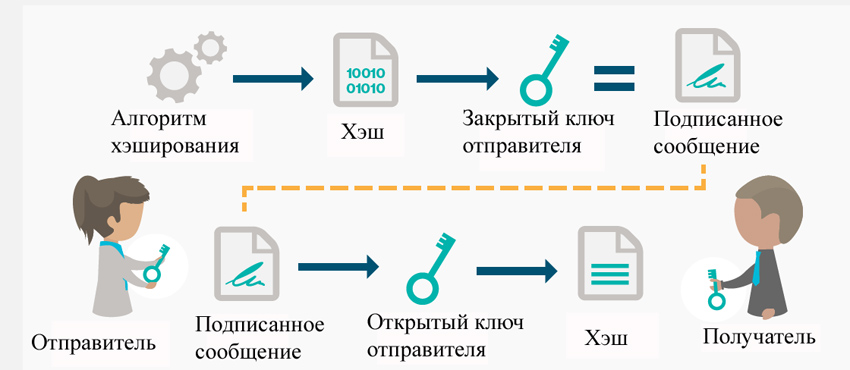

Il proprietario di un certificato di firma elettronica è la persona a nome della quale è registrato il certificato.È associato a due chiavi: pubblica e privata. La chiave privata consente di creare una firma elettronica. La chiave pubblica è destinata all'autenticazione della firma a causa della comunicazione crittografica con la chiave privata.

Tipi di firma elettronica

Secondo la legge federale n. 63, una firma elettronica è divisa in 3 tipi:

- regolare firma elettronica;

- firma elettronica non qualificata;

- firma elettronica qualificata.

Un semplice ES viene creato utilizzando le password imposte all'apertura e alla visualizzazione dei dati o mezzi simili che confermano indirettamente il proprietario.

Un ES non qualificato viene creato utilizzando trasformazioni di dati crittografici utilizzando una chiave privata. Grazie a ciò, puoi confermare la persona che ha firmato il documento e stabilire il fatto di apportare modifiche non autorizzate ai dati.

Le firme qualificate e non qualificate differiscono solo per il fatto che, nel primo caso, il certificato per la firma elettronica deve essere rilasciato da un centro di certificazione FSB certificato.

Ambito di utilizzo della firma elettronica

La tabella seguente descrive l'ambito di applicazione di EP.

Le tecnologie più attive sono i documenti elettronici utilizzati nello scambio di documenti. Nel flusso di documenti interno, EP funge da approvazione dei documenti, ovvero come firma personale o sigillo. Nel caso di un flusso di lavoro esterno, la presenza della firma elettronica è fondamentale, in quanto conferma legale. Vale anche la pena notare che i documenti firmati con firma elettronica possono essere archiviati indefinitamente e non perdono il loro significato legale a causa di fattori come firme cancellate, carta danneggiata, ecc.

La segnalazione alle autorità di regolamentazione è un'altra area in cui il flusso di documenti elettronici è in crescita. Molte aziende e organizzazioni hanno già apprezzato la comodità di lavorare in questo formato.

Secondo la legge della Federazione Russa, ogni cittadino ha il diritto di utilizzare la firma elettronica quando si utilizzano servizi pubblici (ad esempio, la firma di una domanda elettronica per le autorità).

Le offerte online sono un'altra area interessante in cui viene utilizzata attivamente la firma elettronica. È una conferma del fatto che una persona reale partecipa all'asta e le sue proposte possono essere considerate affidabili. È anche importante che qualsiasi contratto concluso con l'aiuto di strumenti elettronici abbia valore legale.

Algoritmi di firma elettronica

- Full Domain Hash (FDH) e Public Key Cryptography Standards (PKCS). Quest'ultimo è un intero gruppo di algoritmi standard per varie situazioni.

- DSA ed ECDSA sono gli standard per la creazione di firme elettroniche negli Stati Uniti.

- GOST R 34.10-2012 - lo standard per la creazione di EP nella Federazione Russa. Questo standard ha sostituito GOST R 34.10-2001, che ha cessato ufficialmente di funzionare dopo il 31 dicembre 2017.

- L'Unione eurasiatica utilizza standard completamente simili a quelli russi.

- STB 34.101.45-2013 è lo standard bielorusso per la firma elettronica digitale.

- DSTU 4145-2002 - lo standard per la creazione di firme elettroniche in Ucraina e molti altri.

Vale anche la pena notare che gli algoritmi di creazione ES hanno scopi e obiettivi diversi:

- Firma elettronica di gruppo.

- Una firma digitale una tantum.

- EP fidato.

- Firma qualificata e non qualificata, ecc.