Med hjälp av kryptografiskt skydd av information, eller kryptografiskt informationsskydd i förkortad form, används för att säkerställa ett omfattande skydd av data som överförs via kommunikationslinjer. För detta är det nödvändigt att observera godkännande och skydd av elektroniska signaturer, autentisering av kommunicerande parter med hjälp av TLS- och IPSec-protokollen, samt skydd av själva kommunikationskanalen, om det behövs.

I Ryssland klassificeras användningen av kryptografiska metoder för informationsskydd till största delen, därför finns det lite offentlig information om detta ämne.

Metoder som används i CIPF

- Datatillstånd och säkerställa säkerheten för deras juridiska betydelse under överföring eller lagring. För att göra detta, använd algoritmerna för att skapa en elektronisk signatur och dess verifiering i enlighet med den etablerade RFC 4357-förordningen och använda certifikat enligt X.509-standarden.

- Skydda datasekretess och övervaka dess integritet. Asymmetrisk kryptering och imiteringsskydd används, det vill säga antisubstitution. Uppfylls med GOST R 34.12-2015.

- Skydd av system- och applikationsprogramvara. Spåra obehöriga ändringar eller fel.

- Hantering av de viktigaste delarna i systemet i strikt överensstämmelse med de antagna förordningarna.

- Autentisering av parter som utbyter data.

- Anslutningssäkerhet med TLS-protokollet.

- Skydd av IP-anslutningar med IKE-, ESP-, AH-protokoll.

Metoderna beskrivs i detalj i följande dokument: RFC 4357, RFC 4490, RFC 4491.

CIPF-mekanismer för informationsskydd

- Sekretess för lagrad eller överförd information skyddas av användningen av krypteringsalgoritmer.

- Vid upprättande av en anslutning tillhandahålls identifiering genom elektronisk signatur när den används under autentisering (enligt rekommendation X.509).

- Digital dokumenthantering är också skyddad av elektronisk signatur tillsammans med skydd mot införande eller upprepning, medan autenticitetsnycklar som används för att verifiera elektroniska signaturer övervakas.

- Informationens integritet säkerställs genom digital signatur.

- Användning av asymmetriska krypteringsfunktioner skyddar data. Dessutom kan hashfunktioner eller simuleringsalgoritmer användas för att verifiera dataintegritet. Dessa metoder stöder emellertid inte författandet av ett dokument.

- Skydd mot upprepning sker genom kryptografiska funktioner i en elektronisk signatur för kryptering eller imiteringsskydd. Samtidigt läggs en unik identifierare till varje nätverkssession, tillräckligt länge för att utesluta dess oavsiktliga sammanfall, och verifiering genomförs av den mottagande parten.

- Skydd mot att införa, det vill säga från penetration till kommunikation från utsidan, tillhandahålls med elektroniska signaturmedel.

- Annat skydd - mot bokmärken, virus, ändringar av operativsystemet etc. - tillhandahålls med olika kryptografiska verktyg, säkerhetsprotokoll, antivirusprogram och organisatoriska åtgärder.

Som ni ser är elektroniska signaturalgoritmer en grundläggande del av krypteringsskyddet för information. De kommer att diskuteras nedan.

Krav för användning av kryptografiskt informationsskydd

CIPF syftar till att skydda (genom att verifiera den elektroniska signaturen) öppna data i olika offentliga informationssystem och säkerställa deras sekretess (verifiera den elektroniska signaturen, imitera skydd, kryptering, hashverifiering) i företagens nätverk.

Ett personligt kryptografiskt informationsskyddsverktyg används för att skydda användarens personuppgifter. Information om statliga hemligheter bör dock belysas. Enligt lagen kan kryptografiskt informationsskydd inte användas för att arbeta med det.

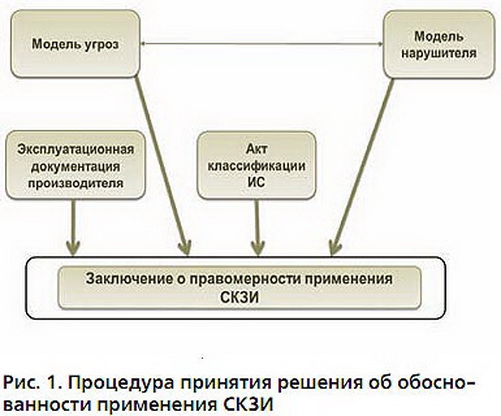

Viktigt: innan du installerar det kryptografiska informationsskyddssystemet är det första steget att kontrollera själva krypteringsinformationsskyddspaketet. Detta är det första steget. Normalt verifieras installationspaketets integritet genom att jämföra kontrollsumma som erhållits från tillverkaren.

Efter installationen bör du bestämma hotnivån, på grundval av vilken du kan bestämma vilka typer av kryptografiskt informationsskydd som krävs för användning: programvara, hårdvara och hårdvaru-programvara. Det bör också komma ihåg att när man organiserar vissa kryptografiska informationsskyddssystem är det nödvändigt att ta hänsyn till systemets placering.

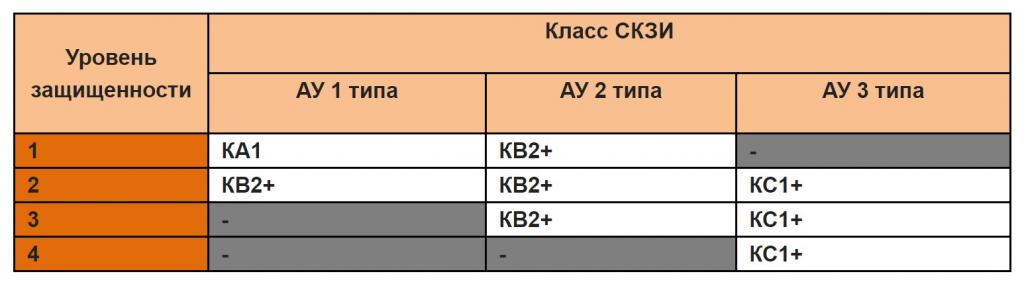

Skyddsklasser

Enligt beställningen från Rysslands FSB daterad 10.07.14 under nummer 378, som reglerar användningen av kryptografiska medel för att skydda information och personuppgifter, definieras sex klasser: KS1, KS2, KS3, KV1, KV2, KA1. Skyddsklassen för ett visst system bestäms utifrån analysen av data om inkräktarens modell, det vill säga från bedömningen av möjliga metoder för att hacking systemet. Skyddet bygger samtidigt på programvara och hårdvara kryptografisk informationsskydd.

AU (faktiska hot), som framgår av tabellen, finns det tre typer:

- Hot av den första typen är förknippad med odokumenterade funktioner i systemprogramvaran som används i informationssystemet.

- Hot av den andra typen är associerat med odokumenterade funktioner i applikationsprogramvaran som används i informationssystemet.

- Hotet av den tredje typen kallas alla andra.

Obokumenterade funktioner är funktioner och egenskaper hos programvara som inte beskrivs i den officiella dokumentationen eller inte motsvarar den. Det vill säga att deras användning kan öka risken för brott mot sekretess eller integritet av information.

För tydlighetens skull betraktar vi modellerna av överträdare, för avlyssning av vilken en eller annan klass med medel för kryptografiskt skydd av information som behövs:

- KC1 - inkräktaren agerar utifrån utan hjälpare i systemet.

- KS2 är en intern inkräktare men har inte tillgång till kryptografiskt informationsskydd.

- KC3 är en intern inkräktare som är användare av kryptografiskt informationsskyddssystem.

- KV1 är en inkräktare som lockar tredjepartsresurser, till exempel specialister på kryptografisk informationsskydd.

- KV2 är en inkräktare, bakom vilken verksamhet är ett institut eller laboratorium som arbetar med att studera och utveckla CIPF.

- KA1 - specialtjänster i staterna.

Således kan KC1 kallas basklassen för skydd. Följaktligen, ju högre skyddsklass, desto mindre specialister har möjlighet att tillhandahålla den. Till exempel, i Ryssland, enligt data för 2013, fanns det bara 6 organisationer som har ett certifikat från FSB och som kan ge skydd för KA1-klassen.

Använda algoritmer

Tänk på de viktigaste algoritmerna som används i verktyg för kryptografisk informationsskydd:

- GOST R 34.10-2001 och uppdaterade GOST R 34.10-2012 - algoritmer för att skapa och verifiera elektroniska signaturer.

- GOST R 34.11-94 och de senaste GOST R 34.11-2012 - algoritmer för att skapa hash-funktioner.

- GOST 28147-89 och nyare GOST R 34.12-2015 - implementering av algoritmer för kryptering och dataskydd.

- Ytterligare kryptografiska algoritmer finns i RFC 4357.

Elektronisk signatur

Användningen av kryptografiska informationsskyddsverktyg kan inte föreställas utan användning av elektroniska signaturalgoritmer, som får mer och mer popularitet.

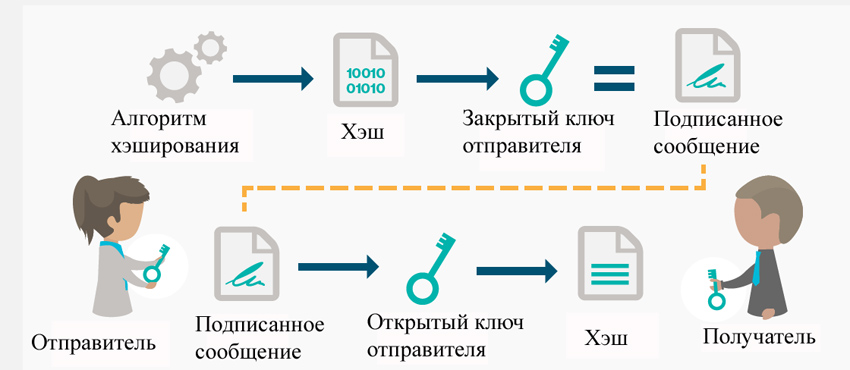

En elektronisk signatur är en speciell del av ett dokument skapat av kryptografiska transformationer. Dess huvuduppgift är att identifiera obehöriga förändringar och definitionen av författarskap.

Ett elektroniskt signaturcertifikat är ett separat dokument som bevisar äktheten och ägandet av en elektronisk signatur till dess ägare med offentlig nyckel. Utfärdandet av certifikatet utförs av certifieringsmyndigheter.

Ägaren till ett elektroniskt signaturcertifikat är personen i vars namn certifikatet är registrerat.Det är associerat med två nycklar: offentlig och privat. Den privata nyckeln låter dig skapa en elektronisk signatur. Den offentliga nyckeln är avsedd för signaturverifiering på grund av kryptografisk kommunikation med den privata nyckeln.

Typer av elektronisk signatur

Enligt federal lag nr 63 är en elektronisk signatur uppdelad i tre typer:

- regelbunden elektronisk signatur;

- okvalificerad elektronisk signatur;

- kvalificerad elektronisk signatur.

En enkel ES skapas med hjälp av lösenord som påförs för öppnande och visning av data, eller liknande medel som indirekt bekräftar ägaren.

En okvalificerad ES skapas med hjälp av kryptografiska datatransformationer med en privat nyckel. Tack vare detta kan du bekräfta personen som undertecknade dokumentet och fastställa faktumet att göra obehöriga ändringar av uppgifterna.

Kvalificerade och okvalificerade signaturer skiljer sig bara i det faktum att i första fallet måste ett certifikat för elektronisk signatur utfärdas av ett certifierat FSB-certifieringscenter.

Användningsområde för elektronisk signatur

Tabellen nedan beskriver tillämpningsområdet för EP.

Den mest aktiva tekniken är elektroniska dokument som används vid utbyte av dokument. I det interna dokumentflödet fungerar EP som godkännande av dokument, det vill säga som en personlig signatur eller försegling. När det gäller externt arbetsflöde är förekomsten av elektronisk signatur avgörande, eftersom det är en juridisk bekräftelse. Det är också värt att notera att dokument som är signerade med elektronisk signatur kan lagras på obestämd tid och inte tappa sin rättsliga betydelse på grund av faktorer som raderade underskrifter, skadat papper etc.

Rapportering till myndigheter är ett annat område där elektroniskt dokumentflöde växer. Många företag och organisationer har redan uppskattat bekvämligheten med att arbeta i detta format.

Enligt Rysslands lag har alla medborgare rätt att använda elektronisk signatur när de använder offentliga tjänster (till exempel att underteckna en elektronisk ansökan för myndigheter).

Onlinebudgivning är ett annat intressant område där elektronisk signatur används aktivt. Det är en bekräftelse av att en riktig person deltar i auktionen och hans förslag kan betraktas som pålitliga. Det är också viktigt att alla avtal som ingås med hjälp av elektroniska instrument tar laglig kraft.

Elektroniska signaturalgoritmer

- Full Domain Hash (FDH) och Public Key Cryptography Standards (PKCS). Det senare är en hel grupp standardalgoritmer för olika situationer.

- DSA och ECDSA är standarderna för att skapa elektroniska signaturer i USA.

- GOST R 34.10-2012 - standarden för skapandet av EP i Ryssland. Denna standard ersatte GOST R 34.10-2001, som officiellt upphörde att fungera efter 31 december 2017.

- Eurasiska unionen använder standarder som är helt lik de ryska.

- STB 34.101.45-2013 är den vitryska standarden för digital elektronisk signatur.

- DSTU 4145-2002 - standarden för att skapa elektroniska signaturer i Ukraina och många andra.

Det är också värt att notera att ES-skapande algoritmer har olika syften och mål:

- Grupp elektronisk signatur.

- En engångs digital signatur.

- Trusted EP.

- Kvalificerad och okvalificerad signatur, etc.