Средствата за криптографска защита на информация или криптографска защита на информацията в съкратена форма се използват за осигуряване на цялостна защита на данните, предавани по комуникационни линии. За целта е необходимо да се спазват упълномощаването и защитата на електронния подпис, удостоверяването на комуникацията на страните, използвайки протоколите TLS и IPSec, както и защитата на самия канал за комуникация, ако е необходимо.

В Русия използването на криптографски средства за защита на информацията в по-голямата си част е класифицирано, следователно има малко обществена информация по тази тема.

Методи, използвани в CIPF

- Разрешаване на данни и гарантиране на безопасността на тяхното правно значение по време на предаване или съхранение. За да направите това, приложете алгоритмите за създаване на електронен подпис и неговата проверка в съответствие с установения регламент RFC 4357 и използвайте сертификати съгласно стандарта X.509.

- Защита на поверителността на данните и наблюдение на тяхната цялост. Използват се асиметрично криптиране и защита от имитация, тоест заместване на данни. Съответства на GOST R 34.12-2015.

- Защита на системния и приложен софтуер. Проследявайте неоторизирани промени или неизправности.

- Управление на най-важните елементи на системата в стриктно съответствие с приетите наредби.

- Удостоверяване на страни, обменящи данни.

- Защита на връзката с помощта на TLS протокола.

- Защита на IP връзки чрез IKE, ESP, AH протоколи.

Методите са описани подробно в следните документи: RFC 4357, RFC 4490, RFC 4491.

CIPF механизми за защита на информацията

- Конфиденциалността на съхранената или предавана информация е защитена от използването на алгоритми за криптиране.

- При установяване на връзка идентифицирането се осъществява чрез електронен подпис по време на използването им по време на удостоверяване (съгласно препоръка X.509).

- Цифровото управление на документи също е защитено от електронен подпис, заедно със защита от налагане или повторение, докато ключовете за автентичност, използвани за проверка на електронния подпис, се следят.

- Целостта на информацията се осигурява чрез цифров подпис.

- Използването на асиметрични функции за криптиране защитава данните. Освен това хеширащите функции или симулационните алгоритми могат да се използват за проверка на целостта на данните. Тези методи обаче не подкрепят авторството на документ.

- Защитата срещу повторение възниква чрез криптографските функции на електронен подпис за криптиране или защита от имитация. В същото време към всяка сесия на мрежата се добавя уникален идентификатор, достатъчно дълъг, за да се изключи случайното й съвпадение, и проверката се осъществява от получаващата страна.

- Защитата от налагане, тоест от навлизане в комуникация отвън, се осигурява чрез средства за електронно подписване.

- Друга защита - срещу отметки, вируси, модификации на операционната система и т.н. - се предоставя с помощта на различни криптографски инструменти, протоколи за сигурност, антивирусен софтуер и организационни мерки.

Както можете да видите, алгоритмите за електронно подписване са основна част от криптографската защита на информацията. Те ще бъдат разгледани по-долу.

Изисквания за използване на CIPF

CIPF има за цел да защитава (чрез проверка на електронния подпис) отворени данни в различни обществени информационни системи и да гарантира тяхната поверителност (проверка на електронния подпис, имитираща защита, криптиране, проверка на хеш) в корпоративните мрежи.

Личен инструмент за защита на криптографска информация се използва за защита на личните данни на потребителя. Информацията относно държавните тайни обаче трябва да бъде подчертана. Според закона защитата на криптографската информация не може да се използва за работа с нея.

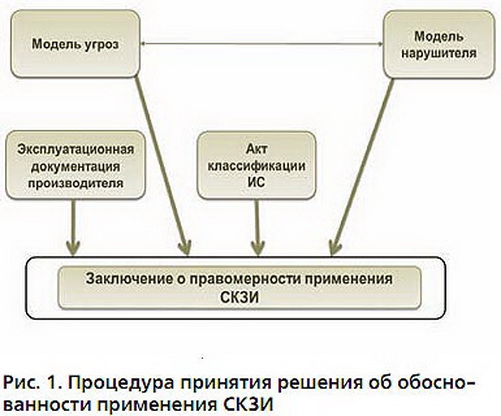

Важно: преди да инсталирате системата за защита на криптографската информация, първата стъпка е да проверите самия пакет за защита на криптографската информация. Това е първата стъпка. Обикновено целостта на инсталационния пакет се проверява чрез сравняване на контролните суми, получени от производителя.

След инсталирането трябва да определите нивото на заплаха, въз основа на което можете да определите видовете защита на криптографската информация, необходими за използване: софтуер, хардуер и хардуер-софтуер. Трябва също да се има предвид, че при организирането на някои криптографски системи за защита на информацията е необходимо да се вземе предвид разположението на системата.

Класове на защита

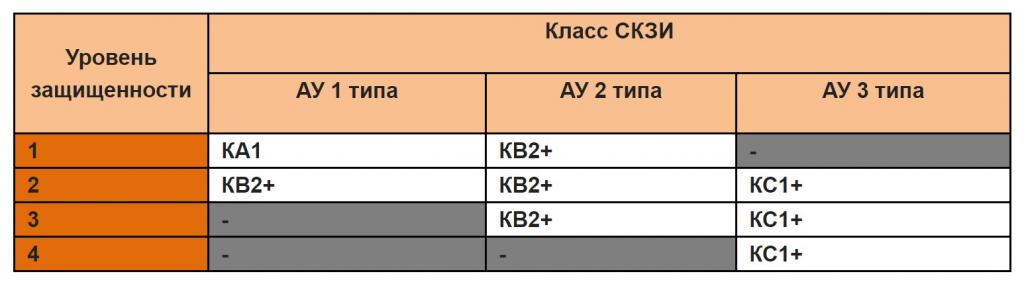

Съгласно заповедта на ФСБ на Русия от 10.07.14 г. под номер 378, която регулира използването на криптографски средства за защита на информация и лични данни, се определят шест класа: KS1, KS2, KS3, KV1, KV2, KA1. Класът на защита за определена система се определя от анализа на данните по модела на нарушителя, тоест от оценката на възможните методи за счупване на системата. Защитата в същото време е изградена от софтуерна и хардуерна криптографска информация за защита.

AU (действителни заплахи), както се вижда от таблицата, има 3 вида:

- Заплахите от първия тип са свързани с недокументирани възможности в системния софтуер, използван в информационната система.

- Заплахите от втория тип са свързани с недокументирани възможности в приложния софтуер, използван в информационната система.

- Заплахата от третия тип се нарича всички останали.

Недокументираните функции са функции и свойства на софтуера, които не са описани в официалната документация или не съответстват на нея. Тоест, използването им може да увеличи риска от нарушаване на поверителността или целостта на информацията.

За по-голяма яснота считаме моделите на нарушителите, за прихващането на които е необходим един или друг клас средства за криптографска защита на информация:

- KC1 - натрапникът действа отвън, без помощници вътре в системата.

- KS2 е вътрешен натрапник, но няма достъп до криптографска защита на информацията.

- KC3 е вътрешен натрапник, който е потребител на криптографска система за защита на информацията.

- KV1 е натрапник, който привлича ресурси на трети страни, като специалисти по защита на криптографската информация.

- KV2 е натрапник, зад действията на който стои институт или лаборатория, работеща в областта на изучаването и разработването на CIPF.

- KA1 - специални служби на щатите.

По този начин, KC1 може да се нарече базов клас на защита. Съответно, колкото по-висок е класът на защита, толкова по-малко специалисти могат да го осигурят. Например в Русия, по данни за 2013 г., имаше само 6 организации, които имат сертификат от FSB и са в състояние да осигурят защита за клас KA1.

Използвани алгоритми

Помислете за основните алгоритми, използвани в инструментите за защита на криптографската информация:

- GOST R 34.10-2001 и актуализиран GOST R 34.10-2012 - алгоритми за създаване и проверка на електронния подпис.

- GOST R 34.11-94 и най-новата GOST R 34.11-2012 - алгоритми за създаване на хеш функции.

- GOST 28147-89 и по-нов GOST R 34.12-2015 - внедряване на алгоритми за криптиране и защита на данните.

- Допълнителни криптографски алгоритми са открити в RFC 4357.

Електронен подпис

Използването на инструменти за защита на криптографска информация не може да се представи без използването на алгоритми за електронен подпис, които придобиват все по-голяма популярност.

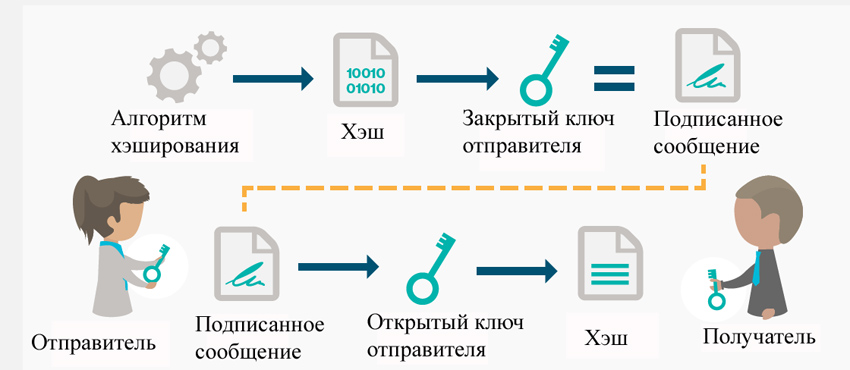

Електронният подпис е специална част от документ, създаден чрез криптографски трансформации. Основната му задача е да идентифицира неоторизирани промени и определяне на авторството.

Сертификатът за електронен подпис е отделен документ, който доказва автентичността и притежанието на електронен подпис на собственика му чрез публичен ключ. Издаването на сертификата се извършва от сертифициращите органи.

Собственик на сертификат за електронен подпис е лицето, на чието име е регистриран сертификатът.Той е свързан с два ключа: публичен и частен. Частният ключ ви позволява да създадете електронен подпис. Публичният ключ е предназначен за удостоверяване на подпис поради криптографска комуникация с частния ключ.

Видове електронен подпис

Според Федералния закон № 63 електронният подпис е разделен на 3 вида:

- редовен електронен подпис;

- неквалифициран електронен подпис;

- квалифициран електронен подпис.

Прост ES се създава с помощта на пароли, наложени при отваряне и преглед на данни, или подобни средства, които косвено потвърждават собственика.

Неквалифициран ES се създава с помощта на криптографски трансформации на данни с помощта на частен ключ. Благодарение на това можете да потвърдите лицето, което е подписало документа и да установите факта на извършване на неоторизирани промени в данните.

Квалифицираните и неквалифицирани подписи се различават само по това, че в първия случай сертификатът за електронен подпис трябва да бъде издаден от сертифициран център за сертифициране на FSB.

Обхват на използване на електронен подпис

Таблицата по-долу описва обхвата на приложение на ЕП.

Най-активните технологии са електронните документи, използвани при обмена на документи. Във вътрешния документооборот ЕП действа като одобрение на документи, тоест като личен подпис или печат. В случай на външен работен процес, наличието на електронен подпис е от решаващо значение, тъй като е юридическо потвърждение. Също така си струва да се отбележи, че документите, подписани с електронен подпис, могат да се съхраняват за неопределено време и да не загубят своето юридическо значение поради фактори като изтрити подписи, повредена хартия и др.

Отчитането пред регулаторните органи е друга област, в която електронният документооборот нараства. Много компании и организации вече оцениха удобството да работите в този формат.

Според закона на Руската федерация всеки гражданин има право да използва електронен подпис при използване на обществени услуги (например, подписване на електронно заявление за властите).

Онлайн оферирането е друга интересна област, в която активно се използва електронният подпис. Това е потвърждение на факта, че в търга участва реално лице и неговите предложения могат да се считат за надеждни. Важно е също така всеки договор, сключен с помощта на електронни инструменти, да влезе в сила.

Алгоритми за електронен подпис

- Пълен Hash Hash (FDH) и стандарти за криптография с публичен ключ (PKCS). Последното представлява цяла група от стандартни алгоритми за различни ситуации.

- DSA и ECDSA са стандартите за създаване на електронен подпис в Съединените щати.

- GOST R 34.10-2012 - стандартът за създаване на EP в Руската федерация. Този стандарт замени GOST R 34.10-2001, който официално престава да функционира след 31 декември 2017 г.

- Евразийският съюз използва стандарти, които са напълно подобни на руските.

- STB 34.101.45-2013 е беларуският стандарт за цифров електронен подпис.

- DSTU 4145-2002 - стандартът за създаване на електронен подпис в Украйна и много други.

Също така си струва да се отбележи, че алгоритмите за създаване на ES имат различни цели и цели:

- Групов електронен подпис.

- Еднократен цифров подпис.

- Доверен EP.

- Квалифициран и неквалифициран подпис и т.н.