Mittel zum kryptografischen Schutz von Informationen oder zum Schutz von kryptografischen Informationen in Kurzform werden verwendet, um einen umfassenden Schutz der über Kommunikationsleitungen übertragenen Daten zu gewährleisten. Hierzu ist die Autorisierung und der Schutz elektronischer Signaturen, die Authentifizierung von Kommunikationspartnern mit den Protokollen TLS und IPSec sowie ggf. der Schutz des Kommunikationskanals selbst zu beachten.

In Russland ist die Verwendung kryptografischer Mittel zum Schutz von Informationen zum größten Teil klassifiziert, daher gibt es zu diesem Thema nur wenige öffentliche Informationen.

In CIPF verwendete Methoden

- Datenberechtigung und Gewährleistung der Sicherheit ihrer rechtlichen Bedeutung bei Übermittlung oder Speicherung. Wenden Sie dazu die Algorithmen zur Erstellung einer elektronischen Signatur und deren Verifizierung gemäß der etablierten RFC 4357-Vorschrift an und verwenden Sie Zertifikate nach dem X.509-Standard.

- Schutz des Datenschutzes und Überwachung seiner Integrität. Asymmetrische Verschlüsselung und Imitationsschutz werden verwendet, d. H. Antidatensubstitution. Entspricht GOST R 34.12.2015.

- Schutz von System- und Anwendungssoftware. Verfolgen Sie nicht autorisierte Änderungen oder Fehlfunktionen.

- Verwaltung der wichtigsten Elemente des Systems in strikter Übereinstimmung mit den verabschiedeten Vorschriften.

- Authentifizierung von Parteien, die Daten austauschen.

- Verbindungssicherheit mit dem TLS-Protokoll.

- Schutz von IP-Verbindungen mit den Protokollen IKE, ESP, AH.

Die Methoden sind in den folgenden Dokumenten ausführlich beschrieben: RFC 4357, RFC 4490, RFC 4491.

CIPF-Mechanismen für den Informationsschutz

- Die Vertraulichkeit gespeicherter oder übertragener Informationen wird durch die Verwendung von Verschlüsselungsalgorithmen geschützt.

- Beim Verbindungsaufbau erfolgt die Identifikation mittels elektronischer Signatur während ihrer Verwendung während der Authentifizierung (gemäß Empfehlung X.509).

- Das digitale Dokumentenmanagement wird auch durch elektronische Signaturen sowie durch Auferlegungs- oder Wiederholungsschutz geschützt, während Authentizitätsschlüssel zur Überprüfung elektronischer Signaturen überwacht werden.

- Die Integrität der Informationen wird durch die digitale Signatur sichergestellt.

- Durch die Verwendung asymmetrischer Verschlüsselungsfunktionen werden Daten geschützt. Zusätzlich können Hashing-Funktionen oder Simulationsalgorithmen verwendet werden, um die Datenintegrität zu überprüfen. Diese Methoden unterstützen jedoch nicht die Urheberschaft eines Dokuments.

- Der Wiederholungsschutz erfolgt durch die kryptografischen Funktionen einer elektronischen Signatur zum Schutz vor Verschlüsselung oder Nachahmung. Gleichzeitig wird jeder Netzwerksitzung eine eindeutige Kennung hinzugefügt, die ausreicht, um ein versehentliches Zusammentreffen auszuschließen, und die Überprüfung wird von der empfangenden Partei durchgeführt.

- Der Schutz vor Auferlegung, dh vor dem Eindringen in die Kommunikation von außen, wird durch elektronische Unterschriften gewährleistet.

- Andere Schutzmaßnahmen - gegen Lesezeichen, Viren, Änderungen des Betriebssystems usw. - werden mithilfe verschiedener kryptografischer Tools, Sicherheitsprotokolle, Antivirensoftware und organisatorischer Maßnahmen bereitgestellt.

Wie Sie sehen, sind elektronische Signaturalgorithmen ein wesentlicher Bestandteil des kryptografischen Schutzes von Informationen. Sie werden unten diskutiert.

Anforderungen für die Verwendung des Schutzes kryptografischer Informationen

Das CIPF zielt darauf ab, offene Daten in verschiedenen öffentlichen Informationssystemen zu schützen (indem die elektronische Signatur überprüft wird) und deren Vertraulichkeit (Überprüfung der elektronischen Signatur, Nachahmung des Schutzes, Verschlüsselung, Hash-Überprüfung) in Unternehmensnetzwerken sicherzustellen.

Ein Tool zum Schutz persönlicher kryptografischer Informationen wird verwendet, um die persönlichen Daten des Benutzers zu schützen. Informationen zu Staatsgeheimnissen sollten jedoch hervorgehoben werden. Laut Gesetz kann der Schutz kryptografischer Informationen nicht zum Arbeiten damit verwendet werden.

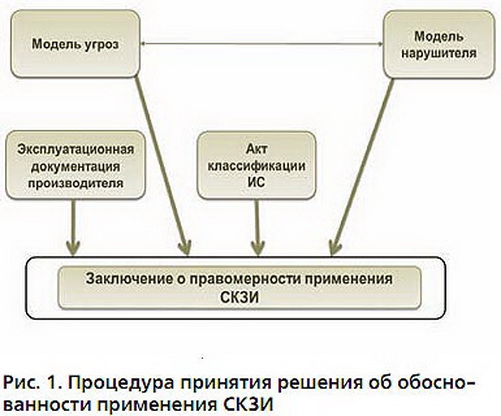

Wichtig: Bevor Sie das Schutzsystem für kryptografische Informationen installieren, müssen Sie zunächst das Schutzpaket für kryptografische Informationen selbst überprüfen. Dies ist der erste Schritt. In der Regel wird die Integrität des Installationspakets durch Vergleichen der vom Hersteller erhaltenen Prüfsummen überprüft.

Nach der Installation sollten Sie die Bedrohungsstufe bestimmen, anhand derer Sie die Arten des Schutzes der kryptografischen Informationen bestimmen können, die für die Verwendung erforderlich sind: Software, Hardware und Hardware-Software. Es sollte auch berücksichtigt werden, dass bei der Organisation einiger kryptografischer Informationsschutzsysteme die Platzierung des Systems berücksichtigt werden muss.

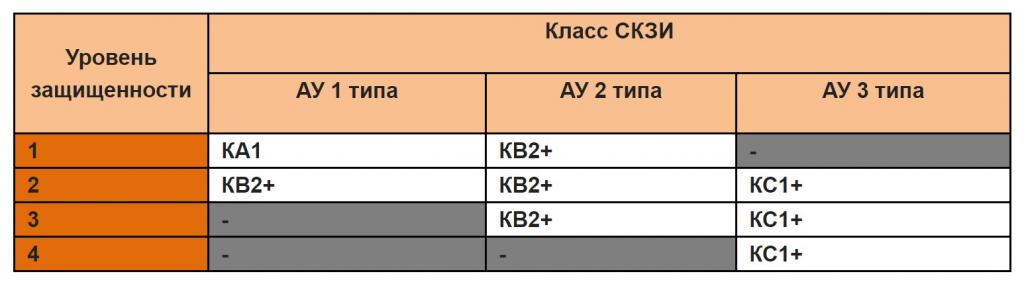

Schutzklassen

Gemäß der Verordnung des FSB Russlands vom 10.07.14 unter der Nummer 378, die die Verwendung kryptografischer Mittel zum Schutz von Informationen und personenbezogenen Daten regelt, werden sechs Klassen definiert: KS1, KS2, KS3, KV1, KV2, KA1. Die Schutzklasse für ein bestimmtes System wird aus der Analyse der Daten des Eindringlingsmodells bestimmt, dh aus der Bewertung möglicher Methoden zum Unterbrechen des Systems. Gleichzeitig wird der Schutz durch kryptografische Software- und Hardwareinformationen gewährleistet.

AU (tatsächliche Bedrohungen) Wie aus der Tabelle hervorgeht, gibt es drei Arten:

- Bedrohungen der ersten Art sind mit undokumentierten Funktionen in der im Informationssystem verwendeten Systemsoftware verbunden.

- Bedrohungen des zweiten Typs sind mit undokumentierten Funktionen in der im Informationssystem verwendeten Anwendungssoftware verbunden.

- Die Bedrohung des dritten Typs heißt alle anderen.

Undokumentierte Merkmale sind Funktionen und Eigenschaften von Software, die nicht in der offiziellen Dokumentation beschrieben sind oder nicht der offiziellen Dokumentation entsprechen. Das heißt, ihre Verwendung kann das Risiko einer Verletzung der Vertraulichkeit oder der Integrität von Informationen erhöhen.

Der Klarheit halber betrachten wir die Modelle der Übertreter, für deren Überwachung die eine oder andere Klasse von Mitteln zum kryptografischen Schutz von Informationen benötigt wird:

- KC1 - Der Eindringling handelt von außen, ohne Helfer im System.

- KS2 ist ein interner Eindringling, hat jedoch keinen Zugriff auf den Schutz kryptografischer Informationen.

- KC3 ist ein interner Eindringling, der ein Benutzer eines kryptografischen Informationsschutzsystems ist.

- KV1 ist ein Eindringling, der Ressourcen von Drittanbietern anlockt, z. B. Spezialisten für kryptografischen Informationsschutz.

- KV2 ist ein Eindringling, hinter dessen Handlungen ein Institut oder Labor steht, das auf dem Gebiet des Studierens und Entwickelns von CIPF arbeitet.

- KA1 - Sonderleistungen der Bundesländer.

Somit kann KC1 als Basisschutzklasse bezeichnet werden. Je höher die Schutzklasse, desto weniger Spezialisten können sie bereitstellen. Zum Beispiel gab es in Russland nach Angaben für 2013 nur 6 Organisationen, die über ein Zertifikat des FSB verfügen und Schutz für die Klasse KA1 bieten können.

Verwendete Algorithmen

Berücksichtigen Sie die wichtigsten in Tools zum Schutz kryptografischer Informationen verwendeten Algorithmen:

- GOST R 34.10-2001 und aktualisiertes GOST R 34.10-2012 - Algorithmen zum Erstellen und Überprüfen elektronischer Signaturen.

- GOST R 34.11-94 und das neueste GOST R 34.11-2012 - Algorithmen zum Erstellen von Hash-Funktionen.

- GOST 28147-89 und neuer GOST R 34.12.2015 - Implementierung von Verschlüsselungs- und Datenschutzalgorithmen.

- Weitere kryptografische Algorithmen finden Sie in RFC 4357.

Elektronische Unterschrift

Der Einsatz von Tools zum Schutz kryptografischer Informationen ist ohne den Einsatz von Algorithmen für elektronische Signaturen nicht vorstellbar, die immer beliebter werden.

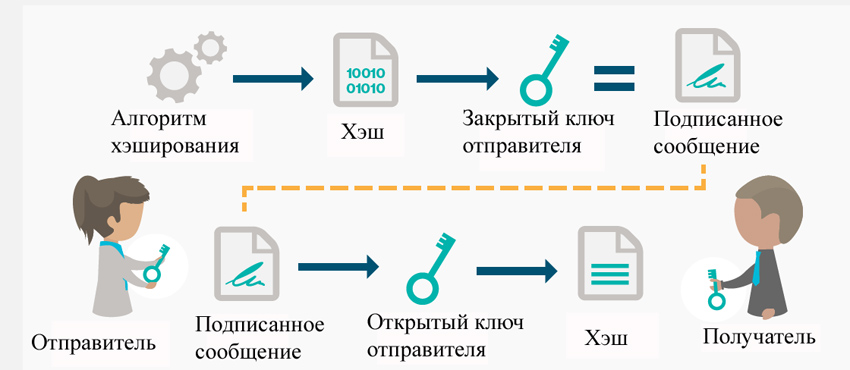

Eine elektronische Signatur ist ein spezieller Teil eines Dokuments, das durch kryptografische Transformationen erstellt wurde. Seine Hauptaufgabe ist es, nicht autorisierte Änderungen und die Definition der Urheberschaft zu identifizieren.

Ein elektronisches Signaturzertifikat ist ein separates Dokument, das seinem Besitzer die Echtheit und den Besitz einer elektronischen Signatur durch einen öffentlichen Schlüssel nachweist. Die Ausstellung des Zertifikats erfolgt durch Zertifizierungsstellen.

Der Inhaber eines Zertifikats mit elektronischer Signatur ist die Person, auf deren Namen das Zertifikat registriert ist.Es ist mit zwei Schlüsseln verknüpft: public und private. Mit dem privaten Schlüssel können Sie eine elektronische Signatur erstellen. Der öffentliche Schlüssel ist für die Signaturauthentifizierung aufgrund der kryptografischen Kommunikation mit dem privaten Schlüssel vorgesehen.

Arten der elektronischen Signatur

Gemäß dem Bundesgesetz Nr. 63 wird eine elektronische Signatur in drei Typen unterteilt:

- regelmäßige elektronische Signatur;

- unqualifizierte elektronische Signatur;

- qualifizierte elektronische Signatur.

Eine einfache ES wird mithilfe von Kennwörtern erstellt, die beim Öffnen und Anzeigen von Daten oder auf ähnliche Weise festgelegt werden und den Eigentümer indirekt bestätigen.

Ein nicht qualifizierter ES wird mithilfe kryptografischer Datentransformationen mit einem privaten Schlüssel erstellt. Dadurch können Sie die Person, die das Dokument signiert hat, bestätigen und feststellen, dass nicht autorisierte Änderungen an den Daten vorgenommen wurden.

Qualifizierte und unqualifizierte Signaturen unterscheiden sich nur darin, dass im ersten Fall das Zertifikat für die elektronische Signatur von einer zertifizierten FSB-Zertifizierungsstelle ausgestellt werden muss.

Anwendungsbereich der elektronischen Signatur

Die folgende Tabelle beschreibt den Anwendungsbereich von EP.

Die aktivsten Technologien sind elektronische Dokumente, die beim Dokumentenaustausch verwendet werden. Im internen Dokumentenfluss fungiert EP als Genehmigung von Dokumenten, dh als persönliche Unterschrift oder Siegel. Im Falle eines externen Workflows ist das Vorhandensein einer elektronischen Signatur von entscheidender Bedeutung, da es sich um eine rechtliche Bestätigung handelt. Es ist auch zu beachten, dass mit elektronischer Signatur signierte Dokumente unbegrenzt aufbewahrt werden können und ihre rechtliche Bedeutung nicht aufgrund von Faktoren wie gelöschten Signaturen, beschädigtem Papier usw. verlieren.

Die Berichterstattung an die Regulierungsbehörden ist ein weiterer Bereich, in dem der elektronische Dokumentenfluss zunimmt. Viele Unternehmen und Organisationen schätzen bereits die Bequemlichkeit, in diesem Format zu arbeiten.

Gemäß dem Recht der Russischen Föderation hat jeder Bürger das Recht, bei der Nutzung öffentlicher Dienste eine elektronische Signatur zu verwenden (z. B. das Unterzeichnen eines elektronischen Antrags für Behörden).

Online-Gebote sind ein weiterer interessanter Bereich, in dem die elektronische Signatur aktiv genutzt wird. Dies ist eine Bestätigung der Tatsache, dass eine reale Person an der Auktion teilnimmt und ihre Vorschläge als zuverlässig angesehen werden können. Es ist auch wichtig, dass jeder mit Hilfe elektronischer Instrumente geschlossene Vertrag rechtskräftig wird.

Algorithmen für elektronische Signaturen

- Full Domain Hash (FDH) und Public Key Cryptography Standards (PKCS). Letzteres ist eine ganze Gruppe von Standardalgorithmen für verschiedene Situationen.

- DSA und ECDSA sind die Standards für die Erstellung elektronischer Signaturen in den USA.

- GOST R 34.10-2012 - der Standard für die Schaffung von EP in der Russischen Föderation. Dieser Standard ersetzte GOST R 34.10.2001, das nach dem 31. Dezember 2017 offiziell seine Funktion einstellte.

- Die Eurasische Union verwendet Standards, die den russischen völlig ähnlich sind.

- STB 34.101.45-2013 ist der belarussische Standard für digitale elektronische Signaturen.

- DSTU 4145-2002 - der Standard für die Erstellung elektronischer Signaturen in der Ukraine und vielen anderen Ländern.

Es ist auch erwähnenswert, dass ES-Erstellungsalgorithmen unterschiedliche Zwecke und Ziele haben:

- Elektronische Unterschrift der Gruppe.

- Eine einmalige digitale Signatur.

- Vertrauenswürdige EP.

- Qualifizierte und unqualifizierte Unterschrift usw.