Des moyens de protection cryptographique des informations, ou protection des informations cryptographiques sous forme abrégée, sont utilisés pour assurer une protection complète des données transmises sur des lignes de communication. Pour cela, il est nécessaire de respecter l'autorisation et la protection des signatures électroniques, l'authentification des correspondants en communication à l'aide des protocoles TLS et IPSec, ainsi que la protection du canal de communication lui-même, si nécessaire.

En Russie, l’utilisation de moyens cryptographiques de protection de l’information est en grande partie classifiée. Il existe donc peu d’informations publiques sur ce sujet.

Méthodes utilisées dans le FCPE

- Autorisation des données et garantie de leur importance juridique pendant la transmission ou le stockage. Pour ce faire, appliquez les algorithmes permettant de créer une signature électronique et de le vérifier conformément au règlement RFC 4357 en vigueur, et utilisez des certificats conformes à la norme X.509.

- Protéger la confidentialité des données et surveiller son intégrité. Le cryptage asymétrique et la protection contre l’imitation sont utilisés, c’est-à-dire la substitution anti-données. Conforme à la norme GOST R 34.12-2015.

- Protection du système et des logiciels d'application. Suivre les modifications ou les dysfonctionnements non autorisés.

- Gestion des éléments les plus importants du système dans le strict respect des réglementations en vigueur.

- Authentification des parties échangeant des données.

- Sécurité de connexion en utilisant le protocole TLS.

- Protection des connexions IP utilisant les protocoles IKE, ESP, AH.

Les méthodes sont décrites en détail dans les documents suivants: RFC 4357, RFC 4490, RFC 4491.

Mécanismes du FCPE pour la protection de l'information

- La confidentialité des informations stockées ou transmises est protégée par des algorithmes de cryptage.

- Lors de l'établissement d'une connexion, l'identification est fournie au moyen d'une signature électronique lors de leur utilisation lors de l'authentification (conformément à la recommandation X.509).

- La gestion des documents numériques est également protégée par une signature électronique ainsi que par une protection contre l'imposition ou la répétition, tandis que les clés d'authenticité utilisées pour vérifier les signatures électroniques sont surveillées.

- L'intégrité de l'information est assurée par une signature numérique.

- L'utilisation de fonctionnalités de cryptage asymétrique protège les données. De plus, des fonctions de hachage ou des algorithmes de simulation peuvent être utilisés pour vérifier l'intégrité des données. Toutefois, ces méthodes ne prennent pas en charge la création d'un document.

- La protection contre la répétition est assurée par les fonctions cryptographiques d’une signature électronique pour la protection par cryptage ou imitation. En même temps, un identifiant unique est ajouté à chaque session réseau, suffisamment longtemps pour exclure toute coïncidence accidentelle, et la vérification est mise en œuvre par la partie destinataire.

- La protection contre l’imposition, c’est-à-dire contre la pénétration des communications dans l’extérieur, est assurée par des moyens de signature électronique.

- Une autre protection - contre les signets, les virus, les modifications du système d'exploitation, etc. - est fournie à l'aide de divers outils cryptographiques, protocoles de sécurité, logiciels anti-virus et mesures organisationnelles.

Comme vous pouvez le constater, les algorithmes de signature électronique sont un élément fondamental de la protection cryptographique de l’information. Ils seront discutés ci-dessous.

Conditions requises pour l'utilisation de la protection des informations cryptographiques

Le FCPE vise à protéger (en vérifiant la signature électronique) les données ouvertes dans divers systèmes d’information publics et à en garantir la confidentialité (vérification de la signature électronique, imitation de la protection, cryptage, vérification du hachage) dans les réseaux d’entreprise.

Un outil de protection des informations cryptographiques personnelles est utilisé pour protéger les données personnelles de l'utilisateur. Cependant, les informations concernant les secrets d'État devraient être mises en évidence. Selon la loi, la protection des informations cryptographiques ne peut pas être utilisée pour la gérer.

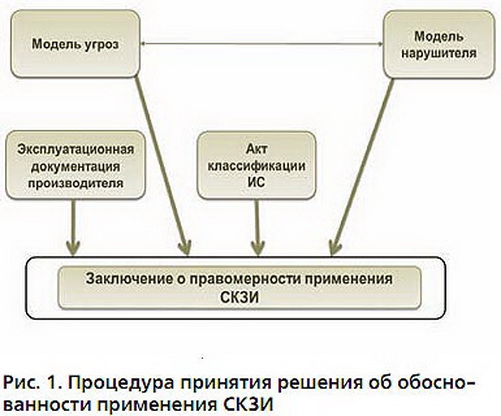

Important: avant d'installer le système de protection des informations cryptographiques, la première étape consiste à vérifier le package de protection des informations cryptographiques lui-même. C'est la première étape. En règle générale, l'intégrité du package d'installation est vérifiée en comparant les sommes de contrôle reçues du fabricant.

Après l'installation, vous devez déterminer le niveau de menace sur la base duquel vous pouvez déterminer les types de protection des informations cryptographiques nécessaires à l'utilisation: logiciel, matériel et logiciel-matériel. Il convient également de garder à l’esprit que lors de l’organisation de certains systèmes de protection des informations cryptographiques, il est nécessaire de prendre en compte l’emplacement du système.

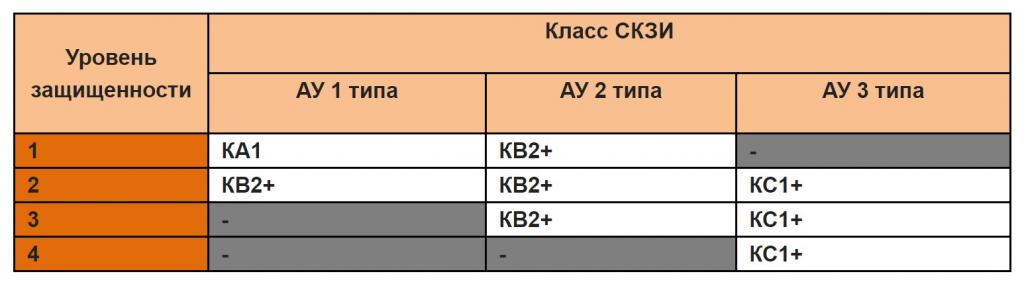

Classes de protection

Conformément à l’arrêté du FSB de Russie du 10 juillet 2014 n ° 378, qui réglemente l’utilisation de moyens cryptographiques de protection des informations et des données à caractère personnel, six classes sont définies: KS1, KS2, KS3, KV1, KV2, KA1. La classe de protection d'un système donné est déterminée à partir de l'analyse des données du modèle de l'intrus, c'est-à-dire à partir de l'évaluation des méthodes possibles de piratage du système. La protection à la fois repose sur la protection des informations cryptographiques logicielles et matérielles.

AU (menaces réelles), comme on peut le voir dans le tableau, il en existe 3 types:

- Les menaces du premier type sont associées à des capacités non documentées dans le logiciel système utilisé dans le système d'information.

- Les menaces du second type sont associées à des capacités non documentées dans le logiciel d'application utilisé dans le système d'information.

- La menace du troisième type s'appelle toutes les autres.

Les fonctionnalités non documentées sont des fonctions et propriétés de logiciels qui ne sont pas décrites dans la documentation officielle ou ne correspondent pas à celle-ci. En d'autres termes, leur utilisation peut augmenter le risque de violation de la confidentialité ou de l'intégrité de l'information.

Par souci de clarté, considérons les modèles de contrevenant, pour l’interception desquels une ou plusieurs classes de moyens de protection cryptographique de l’information sont nécessaires:

- KC1 - l'intrus agit de l'extérieur, sans aide à l'intérieur du système.

- KS2 est un intrus interne mais n'a pas accès à la protection des informations cryptographiques.

- KC3 est un intrus interne qui utilise le système de protection des informations cryptographiques.

- KV1 est un intrus qui attire des ressources tierces, telles que des spécialistes de la protection des informations cryptographiques.

- KV2 est un intrus, derrière lequel se trouve un institut ou un laboratoire travaillant dans le domaine de l’étude et du développement de la FCPE.

- KA1 - services spéciaux des états.

Ainsi, KC1 peut être appelé la classe de base de la protection. En conséquence, plus la classe de protection est élevée, moins les spécialistes sont en mesure de la fournir. Par exemple, en Russie, selon les données de 2013, seules 6 organisations détenaient un certificat du FSB et pouvaient protéger la classe KA1.

Algorithmes utilisés

Considérez les principaux algorithmes utilisés dans les outils de protection des informations cryptographiques:

- GOST R 34.10-2001 et mis à jour GOST R 34.10-2012 - algorithmes de création et de vérification de signatures électroniques.

- GOST R 34.11-94 et le dernier GOST R 34.11-2012 - algorithmes pour la création de fonctions de hachage.

- GOST 28147-89 et plus récent GOST R 34.12-2015 - implémentation d'algorithmes de cryptage et de protection des données.

- Des algorithmes cryptographiques supplémentaires sont disponibles dans la RFC 4357.

Signature électronique

L'utilisation d'outils de protection des informations cryptographiques ne peut être imaginée sans l'utilisation d'algorithmes de signature électronique, qui gagnent de plus en plus en popularité.

Une signature électronique est une partie spéciale d'un document créé par des transformations cryptographiques. Sa tâche principale est d'identifier les modifications non autorisées et la définition de l'auteur.

Un certificat de signature électronique est un document distinct qui prouve l'authenticité et la propriété d'une signature électronique à son propriétaire au moyen d'une clé publique. La délivrance du certificat est effectuée par les autorités de certification.

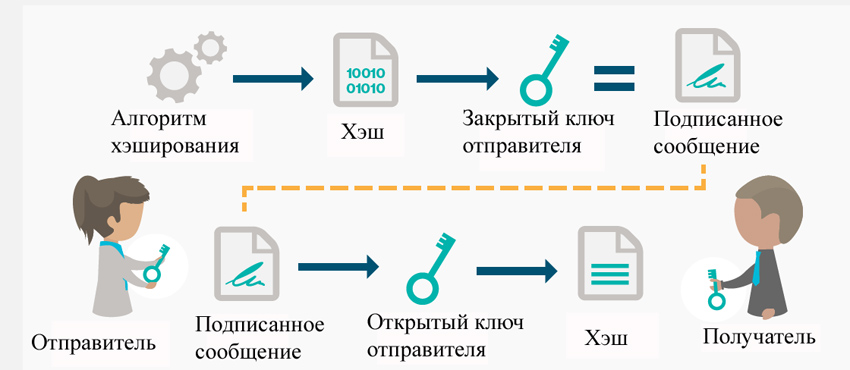

Le propriétaire d'un certificat de signature électronique est la personne au nom de laquelle le certificat est enregistré.Il est associé à deux clés: publique et privée. La clé privée vous permet de créer une signature électronique. La clé publique est destinée à l'authentification de signature en raison d'une communication cryptographique avec la clé privée.

Types de signature électronique

Selon la loi fédérale n ° 63, une signature électronique est divisée en 3 types:

- signature électronique régulière;

- signature électronique non qualifiée;

- signature électronique qualifiée.

Un système d'exploitation simple est créé à l'aide de mots de passe imposés lors de l'ouverture et de la visualisation des données, ou de moyens similaires confirmant indirectement le propriétaire.

Un ES non qualifié est créé à l'aide de transformations de données cryptographiques utilisant une clé privée. Grâce à cela, vous pouvez confirmer la personne qui a signé le document et établir le fait d’apporter des modifications non autorisées aux données.

Les signatures qualifiées et non qualifiées ne diffèrent que par le fait que dans le premier cas, un certificat de signature électronique doit être délivré par un centre de certification FSB certifié.

Domaine d'utilisation de la signature électronique

Le tableau ci-dessous décrit le champ d'application du PE.

Les technologies les plus actives sont les documents électroniques utilisés dans l’échange de documents. Dans le flux de documents interne, EP agit en tant qu'approbation de documents, c'est-à-dire en tant que signature personnelle ou sceau. Dans le cas d'un flux de travail externe, la présence d'une signature électronique est essentielle, car elle constitue une confirmation légale. Il convient également de noter que les documents signés par signature électronique peuvent être stockés indéfiniment et ne perdent pas leur signification juridique en raison de facteurs tels que les signatures effacées, le papier endommagé, etc.

Les rapports aux autorités de régulation sont un autre domaine dans lequel le flux de documents électroniques se développe. De nombreuses entreprises et organisations ont déjà apprécié la commodité de travailler dans ce format.

Conformément à la législation de la Fédération de Russie, tout citoyen a le droit d'utiliser une signature électronique lorsqu'il utilise des services publics (par exemple, la signature d'un formulaire électronique pour les autorités).

Les enchères en ligne constituent un autre domaine intéressant dans lequel la signature électronique est activement utilisée. C'est une confirmation du fait qu'une personne réelle participe à la vente aux enchères et que ses propositions peuvent être considérées comme fiables. Il est également important que tout contrat conclu au moyen d'instruments électroniques ait force de loi.

Algorithmes de signature électronique

- FDH (Full Domain Hash) et normes de cryptographie à clé publique (PKCS). Ce dernier est un groupe complet d’algorithmes standard pour diverses situations.

- DSA et ECDSA sont les normes de création de signatures électroniques aux États-Unis.

- GOST R 34.10-2012 - la norme pour la création d'un PE dans la Fédération de Russie. Cette norme remplace GOST R 34.10-2001, qui a officiellement cessé de fonctionner après le 31 décembre 2017.

- L’Union eurasienne utilise des normes complètement similaires à celles de la Russie.

- La norme STB 34.101.45-2013 est la norme biélorusse pour la signature électronique numérique.

- DSTU 4145-2002 - la norme pour la création de signatures électroniques en Ukraine et dans d’autres.

Il convient également de noter que les algorithmes de création de SE ont des buts et des objectifs différents:

- Signature électronique de groupe.

- Une signature numérique unique.

- Trusted EP.

- Signature qualifiée et non qualifiée, etc.