Środki zapewniające kryptograficzną ochronę informacji lub kryptograficzną ochronę informacji w formie skróconej stosowane są w celu zapewnienia kompleksowej ochrony danych przesyłanych liniami komunikacyjnymi. W tym celu konieczne jest przestrzeganie autoryzacji i ochrony podpisów elektronicznych, uwierzytelnienia stron komunikujących się za pomocą protokołów TLS i IPSec, a także, w razie potrzeby, ochrony samego kanału komunikacyjnego.

W Rosji stosowanie kryptograficznych środków ochrony informacji jest w większości klasyfikowane, dlatego na ten temat jest niewiele informacji publicznych.

Metody stosowane w CIPF

- Autoryzacja danych i zapewnienie bezpieczeństwa ich prawnego znaczenia podczas przesyłania lub przechowywania. Aby to zrobić, zastosuj algorytmy do tworzenia podpisu elektronicznego i jego weryfikacji zgodnie z ustalonym rozporządzeniem RFC 4357 i używaj certyfikatów zgodnie ze standardem X.509.

- Ochrona prywatności danych i monitorowanie ich integralności. Stosowane jest szyfrowanie asymetryczne i ochrona przed imitacją, czyli podstawianie danych. Zgodny z GOST R 34.12-2015.

- Ochrona oprogramowania systemu i aplikacji. Śledź nieautoryzowane zmiany lub awarie.

- Zarządzanie najważniejszymi elementami systemu w ścisłej zgodności z przyjętymi przepisami.

- Uwierzytelnianie stron wymieniających dane.

- Bezpieczeństwo połączenia za pomocą protokołu TLS.

- Ochrona połączeń IP za pomocą protokołów IKE, ESP, AH.

Metody opisano szczegółowo w następujących dokumentach: RFC 4357, RFC 4490, RFC 4491.

Mechanizmy CIPF do ochrony informacji

- Poufność przechowywanych lub przesyłanych informacji jest chroniona za pomocą algorytmów szyfrujących.

- Podczas nawiązywania połączenia identyfikacja odbywa się za pomocą podpisu elektronicznego podczas ich używania podczas uwierzytelniania (zgodnie z zaleceniem X.509).

- Zarządzanie dokumentami cyfrowymi jest również chronione podpisem elektronicznym wraz z ochroną przed nałożeniem lub powtórzeniem, a klucze autentyczności używane do weryfikacji podpisów elektronicznych są monitorowane.

- Integralność informacji zapewnia podpis cyfrowy.

- Korzystanie z funkcji szyfrowania asymetrycznego chroni dane. Ponadto do weryfikacji integralności danych można użyć funkcji mieszających lub algorytmów symulacyjnych. Jednak te metody nie obsługują definicji autorstwa dokumentu.

- Ochrona przed powtórzeniami polega na funkcjach kryptograficznych podpisu elektronicznego w celu szyfrowania lub ochrony przed podróbkami. Jednocześnie do każdej sesji sieciowej dodawany jest unikalny identyfikator, wystarczająco długi, aby wykluczyć przypadkowy zbieg okoliczności, a strona odbierająca dokonuje weryfikacji.

- Ochronę przed narzuceniem, czyli przed przeniknięciem do komunikacji z zewnątrz, zapewnia się za pomocą środków podpisu elektronicznego.

- Inna ochrona - przed zakładkami, wirusami, modyfikacjami systemu operacyjnego itp. - jest zapewniana przy użyciu różnych narzędzi kryptograficznych, protokołów bezpieczeństwa, oprogramowania antywirusowego i środków organizacyjnych.

Jak widać, algorytmy podpisu elektronicznego są podstawową częścią kryptograficznej ochrony informacji. Zostaną one omówione poniżej.

Wymagania dotyczące korzystania z ochrony informacji kryptograficznej

CIPF ma na celu ochronę (poprzez weryfikację podpisu elektronicznego) otwartych danych w różnych publicznych systemach informacyjnych i zapewnienie ich poufności (weryfikacja podpisu elektronicznego, imitacja ochrony, szyfrowania, weryfikacji hash) w sieciach korporacyjnych.

Osobiste narzędzie do ochrony informacji kryptograficznych służy do ochrony danych osobowych użytkownika. Należy jednak podkreślić informacje dotyczące tajemnic państwowych. Zgodnie z prawem ochrona informacji kryptograficznych nie może być wykorzystywana do współpracy z nimi.

Ważne: przed zainstalowaniem systemu ochrony informacji kryptograficznej pierwszym krokiem jest sprawdzenie samego pakietu ochrony informacji kryptograficznych. To jest pierwszy krok. Zazwyczaj integralność pakietu instalacyjnego jest weryfikowana poprzez porównanie sum kontrolnych otrzymanych od producenta.

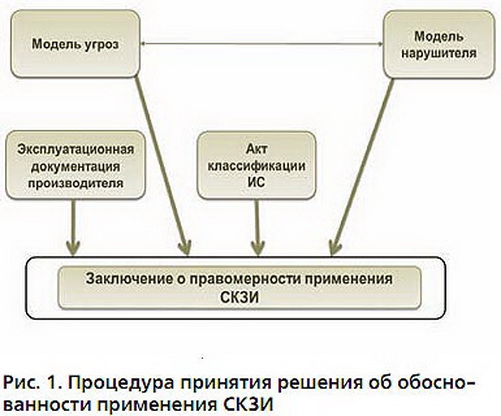

Po instalacji należy określić poziom zagrożenia, na podstawie którego można określić rodzaje ochrony informacji kryptograficznych niezbędnych do użycia: oprogramowanie, sprzęt i oprogramowanie sprzętowe. Należy również pamiętać, że organizując niektóre systemy ochrony informacji kryptograficznej, należy wziąć pod uwagę rozmieszczenie systemu.

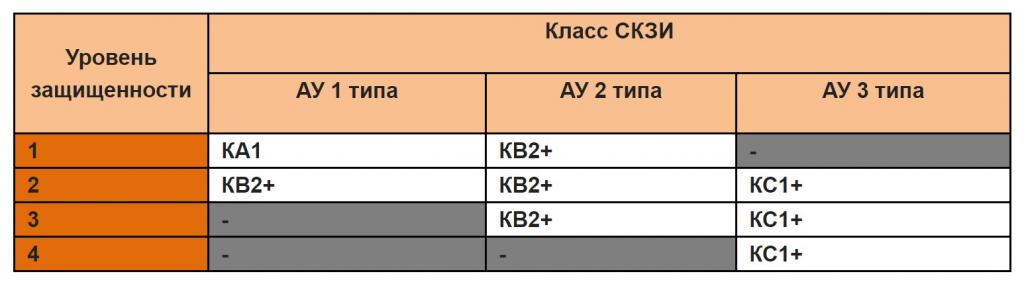

Klasy ochrony

Zgodnie z rozporządzeniem FSB Rosji z dnia 10.07.14 pod numerem 378, który reguluje stosowanie kryptograficznych środków ochrony informacji i danych osobowych, określono sześć klas: KS1, KS2, KS3, KV1, KV2, KA1. Klasa ochrony dla konkretnego systemu jest określana na podstawie analizy danych dotyczących modelu intruza, to znaczy na podstawie oceny możliwych metod złamania systemu. Ochrona jest jednocześnie zbudowana z oprogramowania i sprzętowej ochrony informacji kryptograficznych.

AU (rzeczywiste zagrożenia), jak widać z tabeli, istnieją 3 typy:

- Zagrożenia pierwszego typu są związane z nieudokumentowanymi możliwościami oprogramowania systemowego wykorzystywanego w systemie informatycznym.

- Zagrożenia drugiego typu są związane z nieudokumentowanymi możliwościami oprogramowania aplikacji używanego w systemie informatycznym.

- Zagrożenie trzeciego typu nazywane jest wszystkimi innymi.

Nieudokumentowane funkcje to funkcje i właściwości oprogramowania, które nie są opisane w oficjalnej dokumentacji lub nie są z nią zgodne. Oznacza to, że ich użycie może zwiększyć ryzyko naruszenia poufności lub integralności informacji.

Dla jasności rozważamy modele osób naruszających prawo, do których przechwycenia potrzebna jest klasa ochrony kryptograficznej informacji:

- KC1 - intruz działa z zewnątrz, bez pomocników w systemie.

- KS2 jest wewnętrznym intruzem, ale nie ma dostępu do ochrony informacji kryptograficznych.

- KC3 to wewnętrzny intruz, który jest użytkownikiem systemu ochrony informacji kryptograficznej.

- KV1 to intruz, który przyciąga zasoby stron trzecich, takie jak specjaliści od ochrony informacji kryptograficznych.

- KV2 jest intruzem, za którego działaniami stoi instytut lub laboratorium zajmujące się badaniem i rozwojem CIPF.

- KA1 - służby specjalne państw.

W ten sposób KC1 można nazwać podstawową klasą ochrony. Odpowiednio, im wyższa klasa ochrony, tym mniej specjalistów jest w stanie ją zapewnić. Na przykład w Rosji, według danych za 2013 r., Było tylko 6 organizacji, które mają certyfikat FSB i są w stanie zapewnić ochronę dla klasy KA1.

Wykorzystane algorytmy

Rozważ główne algorytmy stosowane w narzędziach do ochrony informacji kryptograficznej:

- GOST R 34.10-2001 i zaktualizowany GOST R 34.10-2012 - algorytmy do tworzenia i weryfikacji podpisów elektronicznych.

- GOST R 34.11-94 i najnowszy GOST R 34.11-2012 - algorytmy do tworzenia funkcji skrótu.

- GOST 28147-89 i nowsze GOST R 34.12-2015 - implementacja algorytmów szyfrowania i ochrony danych.

- Dodatkowe algorytmy kryptograficzne znajdują się w RFC 4357.

Podpis elektroniczny

Nie można wyobrazić sobie użycia narzędzi do ochrony informacji kryptograficznych bez algorytmów podpisu elektronicznego, które zyskują coraz większą popularność.

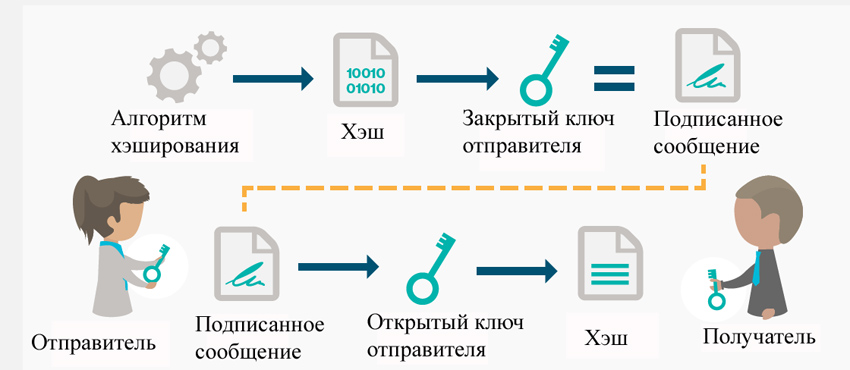

Podpis elektroniczny to specjalna część dokumentu utworzonego w wyniku transformacji kryptograficznej. Jego głównym zadaniem jest identyfikacja nieautoryzowanych zmian oraz definicja autorstwa.

Certyfikat podpisu elektronicznego to osobny dokument, który potwierdza autentyczność i własność podpisu elektronicznego jego właścicielowi za pomocą klucza publicznego. Wydanie certyfikatu jest przeprowadzane przez urzędy certyfikacji.

Właścicielem certyfikatu podpisu elektronicznego jest osoba, na której nazwisko certyfikat jest zarejestrowany.Jest on powiązany z dwoma kluczami: publicznym i prywatnym. Klucz prywatny umożliwia utworzenie podpisu elektronicznego. Klucz publiczny służy do uwierzytelniania podpisu z powodu komunikacji kryptograficznej z kluczem prywatnym.

Rodzaje podpisu elektronicznego

Zgodnie z ustawą federalną nr 63 podpis elektroniczny dzieli się na 3 typy:

- regularny podpis elektroniczny;

- niewykwalifikowany podpis elektroniczny;

- kwalifikowany podpis elektroniczny.

Prosta ES jest tworzona przy użyciu haseł nałożonych na otwieranie i przeglądanie danych lub podobnych środków, które pośrednio potwierdzają właściciela.

Nieskwalifikowany ES jest tworzony przy użyciu kryptograficznych transformacji danych przy użyciu klucza prywatnego. Dzięki temu możesz potwierdzić osobę, która podpisała dokument i ustalić fakt dokonywania nieautoryzowanych zmian danych.

Podpisy kwalifikowane i niekwalifikowane różnią się jedynie tym, że w pierwszym przypadku certyfikat podpisu elektronicznego musi być wydany przez certyfikowane centrum certyfikacji FSB.

Zakres stosowania podpisu elektronicznego

Poniższa tabela opisuje zakres zastosowania PE.

Najbardziej aktywne technologie to dokumenty elektroniczne wykorzystywane w wymianie dokumentów. W wewnętrznym obiegu dokumentów PE pełni funkcję zatwierdzenia dokumentów, czyli osobistego podpisu lub pieczęci. W przypadku zewnętrznego przepływu pracy obecność podpisu elektronicznego ma kluczowe znaczenie, ponieważ jest to potwierdzenie prawne. Warto również zauważyć, że dokumenty podpisane podpisem elektronicznym mogą być przechowywane przez czas nieokreślony i nie tracą znaczenia prawnego z powodu czynników takich jak skasowane podpisy, uszkodzony papier itp.

Raportowanie do organów regulacyjnych to kolejny obszar, w którym rośnie przepływ elektronicznych dokumentów. Wiele firm i organizacji doceniło już wygodę pracy w tym formacie.

Zgodnie z prawem Federacji Rosyjskiej każdy obywatel ma prawo do korzystania z podpisu elektronicznego podczas korzystania z usług publicznych (na przykład podpisywania elektronicznego wniosku dla władz).

Licytacja online to kolejny interesujący obszar, w którym aktywnie wykorzystywany jest podpis elektroniczny. Jest to potwierdzenie faktu, że w aukcji bierze udział prawdziwa osoba, a jej propozycje można uznać za wiarygodne. Ważne jest również, aby każda umowa zawarta za pomocą instrumentów elektronicznych miała moc prawną.

Algorytmy podpisu elektronicznego

- Pełna domena mieszania (FDH) i standardy kryptografii klucza publicznego (PKCS). Ten ostatni to cała grupa standardowych algorytmów dla różnych sytuacji.

- DSA i ECDSA to standardy tworzenia podpisów elektronicznych w Stanach Zjednoczonych.

- GOST R 34.10-2012 - standard tworzenia EP w Federacji Rosyjskiej. Ten standard zastąpił GOST R 34.10-2001, który oficjalnie przestał działać po 31 grudnia 2017 r.

- Unia Eurazjatycka stosuje standardy, które są całkowicie podobne do rosyjskich.

- STB 34.101.45-2013 to białoruski standard cyfrowego podpisu elektronicznego.

- DSTU 4145-2002 - standard tworzenia podpisów elektronicznych na Ukrainie i wielu innych.

Warto również zauważyć, że algorytmy tworzenia ES mają różne cele i cele:

- Grupowy podpis elektroniczny.

- Jednorazowy podpis cyfrowy.

- Zaufany EP.

- Kwalifikowany i niekwalifikowany podpis itp.