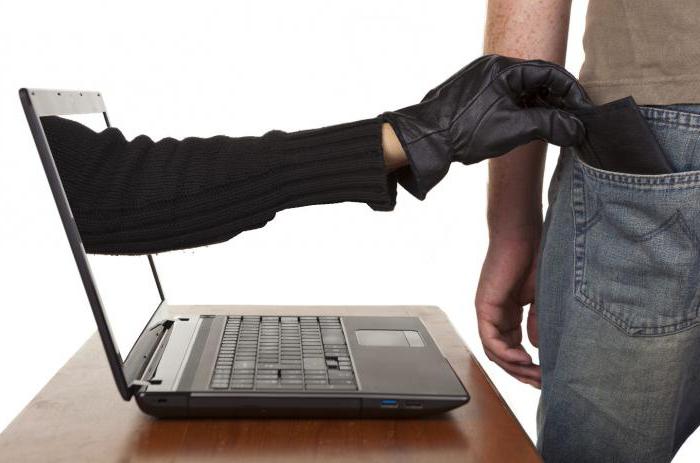

Informaatiokauden nopea kehitys nykyään tuskin voi ainakin jotenkin verrata lähitulevaisuudessa tuleviin innovaatioihin ja sokkeihin. Kasvavan vaikutuksen ja laajemman levinneisyyden myötä tiedoista on kuitenkin tullut ilmiö, joka vaatii jatkuvaa suojausta luotettavalla tasolla. Nykyään verkkoterrorismi, joka äskettäin näytti myyttiseltä ja kevyeltä, on todellinen uhka, koska se aiheuttaa valtavia haittoja ja menetyksiä sekä tavallisille käyttäjille että yrityssektorille ja monissa tapauksissa jopa hallituksille ympäri maailmaa.

Ja ennen kaikkea minkä tahansa tietosuojaustekniikan kehittäminen vaatii täysin ymmärrystä nykyaikaisten tietoverkkojen toimintamekanismeista. Vain heidän yksityiskohtaisen tutkimuksensa ansiosta on mahdollista kehittää tehokkaita valvontamenetelmiä.

Turvallisuuden ydin tietoalueella

Tietoturva on tietojen säilyttämisen tila, samoin kuin yksilöiden ja yhteiskunnan oikeuksien suojaaminen. Tämän suojan tarkoituksena on varmistaa tietojen luottamuksellisuus, eheys ja saatavuus.

- Luottamuksellisuus on tietojen saatavuuden tarjoamista yksinomaan niille henkilöille, joille se on tarkoitettu (edellyttäen, että muilla henkilöillä on täysin rajoitettu pääsy näihin tietoihin).

- Rehellisyys varmistaa kaiken tiedon luotettavuuden ja täydellisyyden samoin kuin sen käsittelymenetelmät.

- Saavutettavuus - kaikenlaisen tiedon sekä siihen liittyvän omaisuuden esteettömän pääsyn varmistaminen tarvittaessa sellaisille yhteisöille, joilla on pääsy siihen.

Tietoturvallisuuden tila määräytyy sen mukaan, missä määrin sen vuotamisriskejä ei ole, samoin kuin suoja automaattisten tietojärjestelmien luvattomalta käytöltä ja altistumiselta tietoille.

perustavanlaatuinen säätiöt

Tärkein kriteeri tietojen suojaamiseksi määritettäessä ja sovellettaessa on sen arvo. Ja kasvaessaan, yleisesti hyväksyttyjen luottamuksellisuuden, eheyden, saavutettavuuden käsitteiden lisäksi myös useat lisäkriteerit korostetaan usein:

- Aitous (aitous) - ilmoitettujen parametrien, ominaisuuksien, ominaisuuksien aiheen tai resurssin tunnistetiedot.

- Salaisuustaso - sarja hallinnollisia tai lainsäädännöllisiä toimenpiteitä, joita sovelletaan henkilöihin, jotka vastaavat turvaluokiteltujen tietojen vuotamisesta tai katoamisesta. Yleensä ne suojaavat myös siihen liittyviä ei-salaisia tietoja.

- Vastuullisuus - kyky seurata saumattomasti loogisten kohteiden toimia.

- Luotettavuus - suunnitellun käyttäytymisen / tuloksen täydellinen noudattaminen

Nykyaikaiset uhat tiedoille. Mihin tulisi varautua?

Ei ole epäilystäkään siitä, että kyberrikollisten menetelmiä ja tekniikoita kehitetään, muokataan ja parannetaan maailman tietokentän avulla kateellisella säännöllisyydellä. Suurin osa niistä voidaan kuitenkin määritellä kolmeen laajaan luokkaan:

1. Haittaohjelmat - samat virus- ja troijalaisohjelmat, verkkopaketit ja ”madot”, joita on käytetty useammin kuin kerran monia tavallisia käyttäjiä vastaan, samoin kuin kokonaisia valtioita. Vahinkoja voidaan tehdä täysin eri mittakaavassa, mutta virusohjelmistojen vaikutukset voidaan tyypittää seuraavasti:

- luvaton pääsy - tietojen tuhoaminen / muuttaminen / vääristäminen / siirtäminen haitallisiin tarkoituksiin;

- viat muiden ohjelmien tai laitteistojen työssä;

- tietojenkäsittelyresurssien luvaton käyttö muiden palkkasoturitarkoituksiin resurssien omistajan etujen vahingoksi (muista esimerkiksi langattomat kryptovaluuttakaivosmiehet eri tietokoneohjelmien ja pelien laittomassa pakkauksessa).

2. Roskapostia. Tämä määritelmä viittaa yleensä kausittaisiin mainostyyppisiin uutiskirjeisiin. Monissa tapauksissa roskapostit ovat kuitenkin toinen petosmenetelmä, joka on suunniteltu vastaanottamaan käyttäjien maksutiedot (luottokorttinumerot, käyttäjänimi ja salasana sähköisiltä maksujärjestelmätililtä jne.).

3. Verkkohyökkäykset - edustavat jatkuvaa liiallista palvelupyyntöjen virtaa millä tahansa palvelimella. Tällaisiin hyökkäyksiin liittyy paikallisten ja globaalien verkkojen nopeuden huomattava hidastuminen, ja jos palvelimet eivät fyysisesti kykene käsittelemään tätä vahingollista tietovaikutusta kokonaan, tuhoisa tulos johtaa epäonnistumiseen.

Hiljainen, kannattava, veretön

Laittoman tiedon, kuten herjauksen, pornografisen materiaalin, levittämisen sekä vihamielisyyden yllyttämisen monenlaisissa näkökohdissa (etniset, poliittiset, uskontojenväliset jne.) Lisäksi verkkorikollisuusympäristö perustuu pääasiassa vilpillisiin rikoksiin.

Luottamuksellisten tietojen varastamiseen tarkoitetut järjestelmät ovat monimutkaisia, monipuolisia ja usein hyvin rajoitetun ihmisryhmän (tietoverkkorikolliset, valtion virastot ja tietosuoja-asiantuntijat) tiedossa. Joskus petollisia temppuja ei aina ole mahdollista paljastaa mahdollisimman nopeasti niiden monimutkaisuuden, verhoisuuden ja yksinkertaisesti pätevän suoritustason takia. Joten, verkkohuutokaupoissa oli usein tapauksia, joissa nostettiin keinotekoisesti eri esineitä, kun myyjät itse nousivat välityspalvelimien kautta myyntihintoja.

Maailmanlaajuisen talouskriisin keskellä erittäin likvideiden arvopapereiden huijauskauppa saavutti suuren suosion. Tärkeintä oli, että petostajat ostivat yrityksen osakkeita edulliseen hintaan leviämällä koukulla tai väärinkäytöksillä heidän väitetysti korkeasta likviditeetistä.

Kun tämä keinotekoinen jännitys on riittävästi paisunut, osakkeiden huijauksilla on erinomaiset mahdollisuudet myydä niitä korkeilla hinnoilla, vaikka todellisuudessa nämä arvopaperit voivat maksaa vain penniäkään. Tämä pätee yleensä tunnetusti tunnettujen pienyritysten osakkeisiin.

Kyberrikolliset sodat: todelliset tietohyökkäystapaukset, jotka ovat panneet tietosuojatekniikan polvilleen

Huolimatta isoista sanoista ja laaja-alaisista tapahtumista jatkuvasti päivitettävän tietoturvakehityksen käyttöönottamiseksi, kaikki ei kuitenkaan ole niin sujuvaa. Riittää, kun muistetaan todella merkittävä verkkorikollisuus maailman käytännössä. Tällaiset kuusi merkittävintä julmuutta tarjoavat paljon analyysi- ja pohdinta-asioita tavallisten käyttäjien lisäksi myös suuren yrityssektorin pomoille, joille tietoturva on yksi heidän toiminnan tärkeimmistä painopisteistä.

- Pentagonin hakkerointi: tietojenkäsittelytuntien vitseistä todellisiin verkkorikollisuuksiin. Vuonna 1983, siihen aikaan tuntematon opiskelija, Kevin Mitnik onnistui hakkeroimaan globaalin verkon ARPANet (nykyaikaisen Internet-verkon edeltäjä) TRS-80-tietokoneelta yhden Los Angelesin yliopiston hakkeroidun tietokoneen TRS-80 kautta. Huolimatta hänen rikkaasta aikaisemmasta kokemuksestaan hakkeroinnista, puolustusjärjestelmä kirjasi tämän hakkeroinnin, ja pian viranomaiset pystyivät jäljittämään kyberrikollisuuden ja asettamaan hänet kuuden kuukauden ajan nuorison korjauskeskukseen. Ja vasta 1990-luvun puolivälissä, todellisen neljän vuoden vankeusrangaistuksen jälkeen hänen toiminnastaan matkapuhelinalalla, Kevin asettui asumaan ja auttoi jo viranomaisia vangitsemaan omaa tyyppiään.

- Nuoren harrastajan seikkailut NASA-järjestelmässä. Vuonna 1999 15-vuotiaasta Jonathan Jamesista tuli NASA: n turvajärjestelmän "löytäjä". Toiselle hallitusvirastolle kuuluvan palvelinsalasanan hakkerointi, James varasti useita kriittisiä tiedostoja Yhdysvaltain kansalliselta avaruusjärjestöltä, mukaan lukien kansainvälisen kiertoradan aseman lähdekoodi. Hänen aiheuttamiensa vahinkojen arvioitiin olevan 1,7 miljardia dollaria, mutta nuoren iänsä ansiosta James onnistui välttämään vankeutta. Vuonna 2008 hänen tekonsa eivät enää jääneet rankaisematta: viranomaiset kuulustelivat häntä TJX: n puolustuksen massiivisesta hakkeroinnista. Jonathan itse kieltää osallistumisensa ampui lopulta itsensä menettäen uskonsa oikeudenmukaisuuteen.

- Windows yhdisti lähteet. Yksi viimeisten vuosien pahamaineisimmista ja ratkaisemattomimmista verkkorikoksista on hakkerointi Microsoftiin. Tämä johti siihen, että Windows 2000- ja Windows NT 4 -käyttöjärjestelmille ilmestyi valtava määrä tiedostoja ja ohjelmakoodirivejä, joihin julkista pääsyä ei ollut ehdottomasti rajoitettu. Näiden käyttöjärjestelmien kehittäminen on virallisesti lopetettu, joten vahinko on tehty vain yrityksen maineelle. FBI: n haku ei ole vielä tuottanut tuloksia: hyökkääjistä ei ole tietoa.

- Smilianets & Co vs. läntinen yrityssektori. Yhdysvaltojen viranomaiset syyttivät kesäkuussa 2013 hakkereiden ryhmästä, joka koostui viidestä venäläisestä ja yhdestä ukrainalaisesta, NASDAQ-sähköisen pörssin, suurten vähittäiskaupan ketjujen sekä useiden suurten eurooppalaisten ja amerikkalaisten pankkien turvajärjestelmistä. Hyökkäyksen seurauksena hakkerit saivat tietoja 160 miljoonalta kortilta ja veivät myös varoja 800 000 pankkitililtä. Ainoa tosiasiallisesti tuomittu oli Dmitri Smilyanets, joka luovutettiin Norjasta FBI: n pyynnöstä. Vaikka Yhdysvaltojen viranomaiset tietävät muun tietoverkkoryhmän jäsenten nimet, kavereita ei kiinni.

- Kuinka Stuxnet rikkoo porsaanreiän Iranin ydinohjelmassa. Stuxnet-tietokonemato pystyi syksyllä 2010 onnistuneesti toteuttamaan tietohyökkäyksen Iranin ydinohjelmaa vastaan, poistamalla sen osittain käytöstä. Iranin suoja luvattomalta käytöltä "lopetettiin" kopioimalla videovalvontajärjestelmien nauhoituksia ja niiden edelleen vierittämistä koko hakkeroinnin ajan. Tämä antoi matolle tilaisuuden työnsä alusta alkaen vähentää viiden sentrifugin tehokkuutta tyhjäksi. Epäilemättä tämä on saanut aikaan paljon huhuja ja väitteitä siitä, että virus oli Israelin ja Amerikan tiedustelupalvelujen yhteinen kehitys. Kaspersky Labin asiantuntijoiden mukaan tämä mato oli innovatiivinen kyber-aseiden prototyyppi, joka sen ilmestymisen jälkeen saattoi johtaa uuteen asekilpailuun.

- Anonyymi DDoS-hyökkäysoppit. Tammikuua 2012, jolle megaUpload-verkkosivusto suljettiin, pidetään tämän nimettömien hakkereiden ryhmän suurimpana verkkohyökkäyksenä (hahmojen nimet ovat edelleen mysteeri tiedustelulaitoksille ympäri maailmaa). Tämä tapahtuma oli lähtökohta tuhoisalle DDoS-hyökkäykselle useiden amerikkalaisten instituutioiden verkkosivustoille (joiden joukossa ovat myös FBI, Valkoinen talo ja Yhdysvaltain oikeusministeriö). Sama kyberryhmä aloitti huhtikuussa 2013 hyökkäyksen yli sata Israelin sivustoa vastauksena Pillar Pyllarin sotilasoperaation alkamiseen Gazan alueella. Kaikesta hyökkäyksestä kärsineille automatisoiduille tietotekniikoille aiheutui noin 3 miljardin dollarin vahingot (nimettömien arvioiden mukaan).

On myös huomionarvoista, että tämä luettelo tuhoisimmista verkkohyökkäyksistä on vain jäävuoren huippu sen taustalla, mitä tapahtuu päivittäin näytön toisella puolella virtuaalitilassa.

Jokainen hyökkäys ei johda tuloksiin (puhumattakaan yllä olevista saavutuksista). Siksi hakkerit eivät koskaan pysähdy sinne, organisoituvat yhä enemmän ryhmiin ja jatkavat jatkuvasti uusien tietoturvauhkien kehittämistä.

Tietoturvan seuraaminen

Lukematon määrä maailmanluokan ohjelmoijia ei turhaan syö leipiä miljoonien dollarien investoinneilla virustorjuntakehitykseen. Jokaisella tuotteella, joka on kehitetty torjumaan mahdollisimman suurta määrää haittaohjelmia, on omat yritysominaisuutensa.Juuri he määrittelevät antivirusten kilpailukyvyn käytännössä lukuisia virtuaalisia uhkia vastaan. Valitettavasti kaikille viruksentorjuntayritysten työntekijöille ei uskottu tällaisen tiedon tuntemista, mutta tietosuojaohjelmistotekniikan yleinen toimintaperiaate on säilynyt muuttumattomana tähän päivään asti:

- suihkukone turvallisuuslähestymistapa. Menetelmän ydin on luokitella ja kieltää kaikki haitalliset toiminnot vain, jos ne havaitaan. Tällä tekniikalla on yksi merkittävä haitta - viruksen ensimmäiset käynnistyshetket ennen kuin se voidaan havaita, voivat aiheuttaa vahinkoa. Pahin tapaus - haitallista toimintaa ei havaita niin nopeasti kuin mahdollista samanlaisella suojaustekniikalla. Kirkas esimerkki tästä on Stuxnet-mato, joka aiheutti vakavia vahinkoja Iranin ydinohjelmalle. Se löydettiin pelkästään onnistuneesta olosuhteiden yhdistelmästä, jos tietokoneessa ilmeni toimintahäiriö, joka ei täysin liittynyt hyökkäyksen tarkoitukseen.

- ennakoiva tietoturvatekniikat. Tällainen tekniikka kieltää kaikki toimet tietokonejärjestelmissä, paitsi tietty luettelo sallituista. Tällaisen suojauksen käyttöönotto vaatii paljon huomiota ja vaivaa, mutta ammatillinen kokoonpano antaa sinun päästä eroon jatkuvien päivitysten tarpeesta. Lisäksi tarjotaan korkeampi tietoturva - tekniikka kykenee luonnostaan suojaamaan tietoja jopa tuntemattomilta uhilta.

Tietoverkkorikollisuus ja rankaiseminen: kansainväliset tietoturvakäytännöt

Tietysti tämän maailman hakkerit voisivat tuntea olonsa paljon luottavaisemmiksi ja rohkeammiksi, jos "tietosuojalaki" olisi vain tyhjä lause valtion tasolla.

- Yhdysvallat: Juuri tämä maa antoi ensimmäisen laskun tietotekniikan alan suojelemiseksi (1977). Jo sen perusteella vuonna 1984 laadittiin tietokonepetoksista ja väärinkäytöksistä annettu laki. Rangaistus syyllistyneestä verkkorikoksesta - sakosta erittäin pitkälle vankeusrangaistukseen. Ensinnäkin tähän vaikuttaa itse rikoksen vakavuus, aiheutuneiden vahinkojen arviointi sekä rikoksentekijän rikollinen menneisyys. Tänään Yhdysvaltojen kongressi aikoo tehdä tiukempia muutoksia tähän normaan säädökseen, tosiasiassa rinnastamalla tietoverkkorikollisuudet todellisiin.

- Venäjä: hakkereiden toimintaan Venäjän federaation alueella voi liittyä sekä rikosoikeudellinen, hallinnollinen että siviilioikeudellinen vastuu. Tietojen luovuttaminen rajoitetulle ihmisryhmälle sekä henkilötietojen säilyttämistä / käyttöä / levittämistä koskevien sääntöjen rikkominen johtaa sakkoon, joka on 20-300 tuhatta ruplaa (riippuu aiheutuneiden vahinkojen määrästä). Rikosoikeudellinen vastuu (Venäjän federaation rikoslain 273 §: n mukaan) säädetään haittaohjelmien luomisesta / levittämisestä, ja siitä seuraa enintään seitsemän vuoden vankeusrangaistus (teon seurausten vakavuudesta riippuen) ja sakko, joka on enintään kaksisataatuhatta ruplaa.

- Iso-Britannia: tässä maassa on vuodesta 1990 ollut voimassa tietokoneiden väärinkäyttölaki, jossa säädetään rikosoikeudellisesta vastuusta kaikkien ohjelmien tai tietojen laittomasta käytöstä tietokoneen avulla; pääsy tietokoneelle, jonka kautta ohjelmat ja / tai tiedot tuhotaan; tietojen luvaton siirtäminen tai kopiointi; samoin kuin laittoman hallussapidon ja käytön vuoksi. Ison-Britannian tietosuoja ei lopu tähän. Vuonna 2000 hyväksyttiin terrorismilaki, joka vaikuttaa myös kyberavaruuteen. Hänen mukaansa terroriteot ovat minkä tahansa sähköisen järjestelmän luvattomia puuttumisia ja / tai häiriöitä, mikä tarjoaa vahingoista riippuen sakon tai jopa kuuden kuukauden vankeuden.

- Saksa: Saksan politiikan mukaan tietosuoja määritellään rikoslain 202 §: ssä termi Daten - sähköisesti tallennetut ja siirretyt tiedot / magneettiset / muuten eivät suoraan havaittavissa olevat. Tietojen laittomasta tuhoamisesta, muuttamisesta tai väärinkäyttämisestä tuomitut rikkojat voivat joutua sakkoon ja jopa kahden vuoden vankeuteen - se riippuu yksinomaan aiheutuneen vahingon luonteesta ja laajuudesta. Niitä, jotka ovat saaneet laittomasti tietoja, joilla on suoja luvattomalta käytöltä itselleen tai kolmannelle osapuolelle hyötymiseksi, rangaistavat viranomaiset jopa kolmeksi vuodeksi vankeuteen.

Yo-ho-ho ja varastetut kopiot: tietoresurssien merirosvo ryöstö

Hakkereiden ja suurimmalle osalle käyttäjiä lähinnä olevan yritysjärjestelmän välisen taistelun etulinja on piratismi. Teollis- ja tekijänoikeuksien laiton kopiointi ja jakelu, jonka oikeuksia suojaa minkä tahansa sivistyneen (ja ei niin) maan lakikirja, aiheuttaa tietyt menetykset IT-yrityksille. Joissain tapauksissa puhumme vain pienistä tappioista, ja toisissa käytetään miljardeja Yhdysvaltain dollareita (Microsft on vahvistanut pettymystappioita koskevat tilastot jo vuoden ajan).

Tällaiset huolenaiheet eivät ehdottomasti ole mielenkiintoisia tavallisille ihmisille ja monille yksityisyrityksille, koska tietokonepiratismi tarjoaa kaikille, jotka sitä haluavat, lisensoituja saman tuotteen kopioita, mutta paljon halvemmalla. Ja monissa tapauksissa edes vaadimatta mitään maksua (kuinka usein ainakin yksi meistä on tavannut maksu torrent tracker ?!).

Älkäämme kuitenkaan unohtako, että ne samat Internetissä sijaitsevat hakkereiden klaanit ja yhdistykset eivät ole pyhiä lähettiläitä, jotka saapuivat vapauttamaan tavalliset ihmiset yritysjärjestelmän pahasta tyranniasta. He ovat samoja ihmisiä kuin me kaikki, joilla on erityiset taidot. Eikä niin usein, että he työskentelevät vain innostumisen parissa, koska suurimmaksi osaksi he työskentelevät omaksi edukseen. Ja toisinaan piraattomat voitonjanot "merirosvot" voivat tuoda loppukäyttäjälle paljon enemmän ongelmia ja kustannuksia kuin tietotekniikkayritykset, ja niitä kritisoidaan usein puutteellisten tietosuojaustekniikoidensa vuoksi.

- Usein on tapauksia, joissa laittoman ohjelmiston asennus johti luottamuksellisten tietojen varkauksiin, hakkeroituihin maihin ja tilien menettämiseen verkon eri resursseissa.

- Tietokoneen suorituskyvyn merkittävä lasku. Uskomattoman suuri määrä laittomasti tuotettua sisältöä edellyttää virusohjelmistojen asentamista, mikä tuottaa tuloja luvattoman tuotteen jakelijalle järjestelmän toimivuuden ja tietysti käyttäjän itsensä mukavuuden vuoksi. Tapaukset, joissa niin sanottuja “kaivostyöläisiä” tuodaan salaa lukuisiin laittomiin ohjelmiin ja tietokonepeleihin - ohjelmiin, jotka rikastasivat salausvaluutan jakelijaa käyttäjän tietokoneen laskentaresurssien perusteella - eivät jää huomaamatta.

- Ja tämä on paras tapaus laittoman sisällön käyttämisessä, mutta suorituskyky on vain heikentynyt. Kaikkein valitettavin tulos on järjestelmän täydellinen vika.

Vaikka suuret torrent-jäljittäjät, joilla on tunnettu nimi ja vahva maine, eivät todennäköisesti päästä sisältöä menemään joukkoihin tarkistamatta ensin sen suorituskykyä ja käyttäjien turvallisuutta, silti mikään "merirosvolahtien" omistajista ei koskaan ota vastuuta jäljittäjän sisällöstä.

Joka tapauksessa sinun tulee muistaa: laittomasti valmistettu tuote ei koskaan saa teknistä tukea viralliselta kehittäjältä vikojen ja toimintahäiriöiden varalta. Päivitykset voivat joskus olla puutteellisia, ja tietosuojalaki uhkaa oikeudellista vastuuta ja maineen menettämistä.

Käyttäjän tietosuojan perusteet

Suurin osa arjen käyttäjistä löytää myös joitain keskeisiä menetelmiä, jotka auttavat suojaamaan kaikkia tietoja Internetissä.Tämä pätee ensisijaisesti tilillesi eri resursseilla, sosiaalisissa verkostoissa, henkilökohtaisiin tileihin sähköisissä maksujärjestelmissä jne.

Ja vaikka hetkeksi saattaa vaikuttaa siltä, että minkä tahansa raidan hakkerit ovat ehdottoman kiinnostamattomia yksittäisten henkilöiden tiedoissa, tämä ei ole täysin totta. Loppujen lopuksi he tarvitsevat usein tietoja eikä satoja kuin tuhansia tavallisia käyttäjiä, kuten sinä, ja kuinka he voivat laittomasti hävittää hakkeroidut tavarat omiin palkkasotureihinsa - he ajattelevat varmasti, voivat olla varmoja.

Siksi kaikkia, jotka käyttävät Internetiä, suositellaan ehdottomasti noudattamaan yksinkertaisimpia sääntöjä tietonsa suojelemiseksi, mikä lisää mahdollisuuksia sen turvallisuuteen ja eheyteen:

- Kiinnitä huomiota käyttäjänimeesi ja salasanasi. Sivustoon pääsy on ensisijainen tavoite monille hakkereille. Analogia ovenlukkojen kanssa ymmärretään parhaiten tässä: mitä monimutkaisempi mekanismi, sitä enemmän aikaa, kokemusta ja vaivaa hyökkääjä tarvitsee menestyksekkäälle hakkeroinnille. Siksi muista varmistaa, että eri sivustoille rekisteröityjen tilien salasanat ovat ainutlaatuisia (ts. Ei toistu). Lisäksi jokaisessa niistä tulisi olla vähintään 8 merkkiä, mukaan lukien sekä kirjaimet että numerot. On myös suositeltavaa aktivoida toiminto "Tuplatodennus", jos sellainen on, sivuston suojausasetuksissa. Kaikkien näiden tekniikoiden huolellinen noudattaminen on paras tietosuoja tunkeilijoilta!

- Ainoa, joka tietää tärkeät tiedot, on vain minä.. Älä missään tapauksessa anna kenellekään avaintietoja, kuten salasanoja tai erilaisia PIN-koodeja (ensisijaisesti pankkikorteille). Tietoja ei missään oikeudellisessa rakenteessa voida tarvita millään tavalla (sivustot tallentavat käyttäjän salasanat omille palvelimilleen). Ainoa ajatus, jonka pitäisi käydä tällaisissa pyynnöissä, on ”huijarit, jotka yrittävät saada käyttöoikeuksia”.

- Älä unohda verkonhallintaohjelmistoja. Vuosien varrella todistettu virustentorjuntaohjelmisto on erinomainen suoja käyttäjämukavuudelle ja turvallisuudelle. Tunnettujen kehittäjien (Dr. Web, Eset, Kaspersky) ajoissa päivitetyt virustorjuntapaketit suojaavat tietokonettasi kaikilta haittaohjelmilta, matoilta ja viruksilta.

Wi-Fi-verkon suojaus

Usein hyökkääjät paitsi turvautuvat suoraan käyttäjien tietokoneiden hakkerointiin etsiessään arvokasta tietoa, eivätkä myöskään halveksitse langattomia Wi-Fi-verkkoja toimintansa harjoittamiseksi. Esimerkiksi jakaa ja välittää ääriliikkeitä tai muuta laitonta materiaalia. Kyky tosiasiallisesti tehdä jotain vastaavaa rankaisematta, piiloutuaan itse asiassa jonkun toisen "naamioon", usein ajaa hakkereita halkeamaan käyttäjien langattomien tukiasemien suojauksen. Samanaikaisesti he pyytävät käyttäjiltä ensin lain rikkomista.

Tällaista luvatonta käyttöä on täysin mahdollista välttää. Tärkeintä on, että sinulla on kaikki käyttöoikeudet oman reitittimen asetuksiin (tätä varten sinun on tiedettävä sen IP ja sisäänkirjautuminen salasanalla) ja suoritettava useita yksinkertaisia vaiheita:

- Luo vahvoja ja ainutlaatuisia salasanoja reitittimellesi ja Wi-Fi-verkkoosi. Tämä on ensimmäinen kohta, johon sinun tulisi kiinnittää huomiota: älä anna reitittimelle ja sen luomalle tukiasemalle samoja salasanoja (muuten käyttäjän tunnistetiedot menettävät kaiken merkityksen). Käytä molemmissa tapauksissa erilaisia merkistöjä ja numeroita, ja pidemmät yhdistelmät lisäävät suojausta huomattavasti kaikilta keinoilta valita salasanoja Wi-Fi-laitteille.

- Itse tukiaseman piilottaminen vähentää myös hyökkäyksen todennäköisyyttä verkkoosi.

- Laskemalla reitittimen signaalinvoimakkuutta kohtuullisiin rajoihin (jotta langaton verkkoyhteys on yksinomaan halutun huoneen rajoissa), et vain vähennä lähellä olevien Wi-Fi-laitteiden häiriöitä, mutta myös tee siitä vähemmän havaittavissa uteliaille silmille.

- Ota salaus käyttöön. Yleisimmät menetelmät ovat WEP (vanhentuneet ja vähiten luotettavat), WPA ja WPA2 (modernit ja tarjoavat erinomaisen suojan).

- Muista päivittää reitittimen laiteohjelmisto.

Suojaamaton langaton verkko ja reititin voivat osoittautua omistajalle paljon ongelmia koska tahansa, vaikka tällaisetkin yksinkertaiset suojausmenetelmät voivat suojata käyttäjää täysin tietoverkkorikollisten yrityksiltä.