Tiedon salaussuojausmenetelmiä tai lyhennetyssä muodossa tapahtuvaa salausteknisten tietojen suojausta käytetään viestintälinjojen välityksellä siirretyn tiedon kattavan suojauksen varmistamiseen. Tätä varten on tarkkailtava sähköisten allekirjoitusten valtuutusta ja suojausta, kommunikoivien osapuolten todennusta TLS- ja IPSec-protokollia käyttämällä sekä tarvittaessa tietoliikennekanavan suojausta.

Venäjällä salausteknisten tietosuojavälineiden käyttö on pääosin luokiteltu, joten julkista tietoa aiheesta on vähän.

CIPF: ssä käytetyt menetelmät

- Tietojen valtuuttaminen ja niiden juridisen merkityksen turvallisuuden varmistaminen siirron tai tallennuksen aikana. Tätä varten käytä algoritmeja sähköisen allekirjoituksen luomiseen ja sen varmentamiseen vakiintuneen RFC 4357 -säännön mukaisesti ja käytä varmenteita X.509-standardin mukaisesti.

- Suojataan tietosuojaa ja valvotaan sen eheyttä. Käytetään epäsymmetristä salausta ja jäljitelmäsuojaa, toisin sanoen antotietojen korvaamista. Noudata GOST R 34.12-2015 -standardia.

- Järjestelmä- ja sovellusohjelmistojen suojaus. Seuraa luvattomia muutoksia tai toimintahäiriöitä.

- Järjestelmän tärkeimpien osien hallinta tiukasti annettujen asetusten mukaisesti.

- Tietojen vaihtavien osapuolten todentaminen.

- Yhteyden suojaus TLS-protokollaa käyttämällä.

- IP-yhteyksien suojaus IKE-, ESP- ja AH-protokolloilla.

Menetelmiä kuvataan yksityiskohtaisesti seuraavissa asiakirjoissa: RFC 4357, RFC 4490, RFC 4491.

CIPF-mekanismit tietosuojaksi

- Tallennettujen tai lähetettyjen tietojen luottamuksellisuus on suojattu salausalgoritmeilla.

- Yhteyttä muodostettaessa tunnistus tarjotaan sähköisen allekirjoituksen avulla niiden käytön aikana todennuksen aikana (suosituksen X.509 mukaisesti).

- Digitaalista asiakirjojen hallintaa suojataan myös sähköisellä allekirjoituksella sekä suojautumiselta määräämiselle tai toistoille, kun taas sähköisten allekirjoitusten todentamiseen käytettyjä aitousavaimia tarkkaillaan.

- Tietojen eheys varmistetaan digitaalisella allekirjoituksella.

- Epäsymmetristen salausominaisuuksien käyttö suojaa tietoja. Lisäksi hajautusfunktioita tai simulointialgoritmeja voidaan käyttää datan eheyden tarkistamiseen. Nämä menetelmät eivät kuitenkaan tue asiakirjan kirjoittamista.

- Suojaus toistumiselta tapahtuu salaus- tai jäljitelmäsuojauksen sisältävän sähköisen allekirjoituksen salausteknisillä toiminnoilla. Samaan aikaan jokaiseen verkkoistuntoon lisätään yksilöivä tunniste, tarpeeksi kauan sen vahingossa tapahtuvan sattuman poissulkemiseksi, ja vastaanottava osapuoli toteuttaa varmennuksen.

- Suojaa asettamiselta, toisin sanoen tunkeutumiselta viestintään ulkopuolelta, tarjotaan sähköisen allekirjoituksen avulla.

- Muita suojauksia - kirjanmerkkeiltä, viruksilta, käyttöjärjestelmän muokkauksilta jne. - tarjotaan erilaisilla salausvälineillä, tietoturvaprotokollilla, viruksentorjuntaohjelmilla ja organisatorisilla toimenpiteillä.

Kuten näette, sähköisen allekirjoituksen algoritmit ovat olennainen osa tietojen salausta. Niistä keskustellaan alla.

Salaussuojauksen käyttöä koskevat vaatimukset

CIPF: n tavoitteena on suojata (todentamalla sähköinen allekirjoitus) avoimia tietoja erilaisissa julkisissa tietojärjestelmissä ja varmistaa niiden luottamuksellisuus (sähköisen allekirjoituksen todentaminen, suojauksen jäljittely, salaus, hajautuksen todentaminen) yritysverkoissa.

Henkilökohtaista salausteknisten tietojen suojaustyökalua käytetään käyttäjän henkilötietojen suojaamiseen. Valtionsalaisuuksia koskevia tietoja olisi kuitenkin korostettava. Lain mukaan salakirjoitustietosuojaa ei voida käyttää sen kanssa työskentelemiseen.

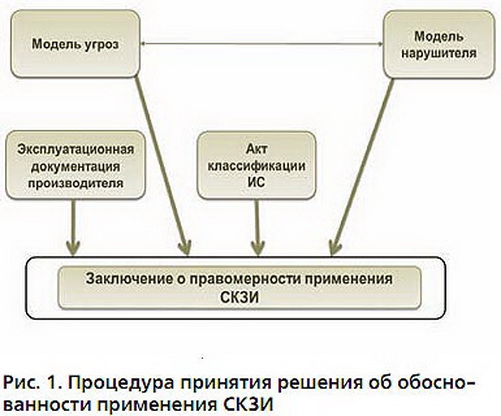

Tärkeää: Ennen salausteknisten tietojen suojausjärjestelmän asentamista ensimmäinen askel on tarkistaa itse kryptografinen tietosuojapaketti. Tämä on ensimmäinen askel. Tyypillisesti asennuspaketin eheys varmennetaan vertaamalla valmistajalta saatuja tarkistussummia.

Asennuksen jälkeen sinun tulee määrittää uhataso, jonka perusteella voit määrittää käytettäväksi tarkoitetut salaustekniset tietosuojatyypit: ohjelmistot, laitteistot ja laitteisto-ohjelmistot. On myös muistettava, että järjestäessään joitain salausteknisiä tietosuojajärjestelmiä on tarpeen ottaa huomioon järjestelmän sijoittelu.

Suojausluokat

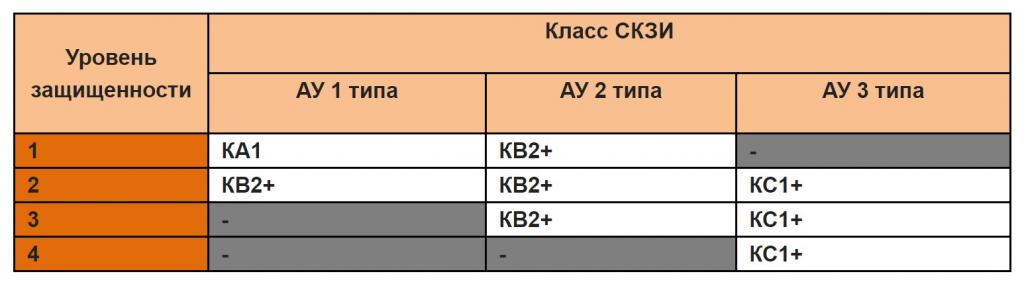

Venäjän FSB: n 10.7.14 päivätyssä järjestyksessä numerolla 378, joka sääntelee salaustekijöiden käyttöä tietojen ja henkilötietojen suojaamiseksi, on määritelty kuusi luokkaa: KS1, KS2, KS3, KV1, KV2, KA1. Tietyn järjestelmän suojausluokka määritetään tunkeilijan mallin tietojen analysoinnista, toisin sanoen järjestelmän mahdollisten hakkerointimenetelmien arvioinnista. Suojaus rakennetaan samaan aikaan ohjelmistojen ja laitteistojen salausteknisestä tietosuojasta.

AU (todelliset uhat), kuten taulukosta voidaan nähdä, on 3 tyyppiä:

- Ensimmäisen tyyppiset uhat liittyvät tietojärjestelmään käytetyn järjestelmäohjelmiston dokumentoimattomiin ominaisuuksiin.

- Toisen tyyppiset uhat liittyvät tietojärjestelmään käytetyn sovellusohjelmiston dokumentoimattomiin ominaisuuksiin.

- Kolmannen tyypin uhka on nimeltään kaikki muut.

Asiakirjattomat ominaisuudet ovat ohjelmistojen toimintoja ja ominaisuuksia, joita ei ole kuvattu virallisissa ohjeissa tai jotka eivät vastaa niitä. Toisin sanoen niiden käyttö voi lisätä tietojen luottamuksellisuuden tai eheyden loukkaamisen riskiä.

Selvyyden vuoksi tarkastelemme rikkojien malleja, joiden sieppaamiseksi tarvitaan yksi tai toinen luokan keino tietojen salaamiseen:

- KC1 - tunkeilija toimii ulkopuolelta ilman järjestelmän sisällä auttajia.

- KS2 on sisäinen tunkeilija, mutta sillä ei ole pääsyä salaustietojen suojaukseen.

- KC3 on sisäinen tunkeilija, joka käyttää salausteknisten tietojen suojausjärjestelmää.

- KV1 on tunkeilija, joka houkuttelee kolmansien osapuolien resursseja, kuten salaustekniset tietosuoja-asiantuntijat.

- KV2 on tunkeilija, jonka toiminnan takana on CIPF: n tutkimuksen ja kehittämisen alalla toimiva instituutti tai laboratorio.

- KA1 - valtioiden erikoispalvelut.

Siten KC1: tä voidaan kutsua suojauksen perusluokkaksi. Näin ollen mitä korkeampi suojaluokka on, sitä vähemmän asiantuntijoita pystyy tarjoamaan sitä. Esimerkiksi Venäjällä oli vuoden 2013 tietojen mukaan vain 6 organisaatiota, joilla on FSB: n sertifikaatti ja jotka pystyvät tarjoamaan suojan KA1-luokalle.

Käytetyt algoritmit

Harkitse salausteknisten tietojen suojausvälineiden tärkeimpiä algoritmeja:

- GOST R 34.10-2001 ja päivitetty GOST R 34.10-2012 - algoritmit sähköisten allekirjoitusten luomiseen ja todentamiseen.

- GOST R 34.11-94 ja viimeisin GOST R 34.11-2012 - algoritmit hash-toimintojen luomiseksi.

- GOST 28147-89 ja uudemmat GOST R 34.12-2015 - salaus- ja tietosuojaalgoritmien toteutus.

- Muita salausalgoritmeja löytyy RFC 4357: stä.

Sähköinen allekirjoitus

Salausteknisten tietosuojavälineiden käyttöä ei voida kuvitella käyttämättä elektronisen allekirjoituksen algoritmeja, jotka ovat saaneet yhä enemmän suosiota.

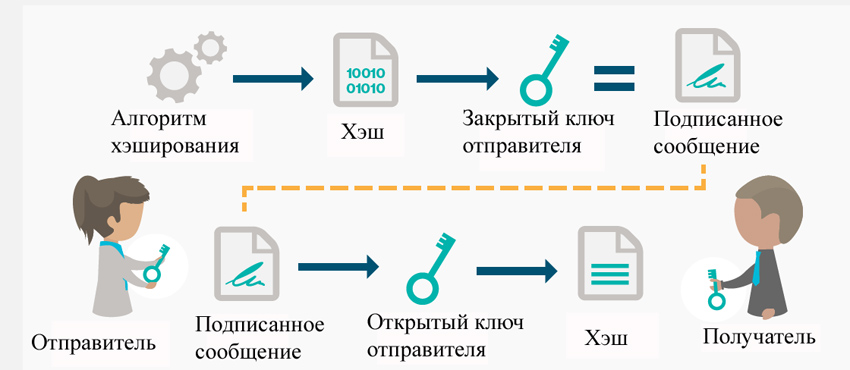

Sähköinen allekirjoitus on erityinen osa asiakirjaa, joka on luotu salausmuunnoksilla. Sen päätehtävänä on tunnistaa luvattomat muutokset ja laatijuuden määritelmä.

Sähköisen allekirjoituksen varmenne on erillinen asiakirja, joka todistaa sähköisen allekirjoituksen aitouden ja omistajuuden omistajalle julkisella avaimella. Sertifikaatin myöntävät varmentajaviranomaiset.

Sähköisen allekirjoituksen varmenteen omistaja on henkilö, jonka nimessä sertifikaatti on rekisteröity.Se liittyy kahteen avaimeen: julkinen ja yksityinen. Yksityisen avaimen avulla voit luoda sähköisen allekirjoituksen. Julkinen avain on tarkoitettu allekirjoituksen todennukseen, joka johtuu salausviestinnästä yksityisen avaimen kanssa.

Sähköisen allekirjoituksen tyypit

Liittovaltion lain nro 63 mukaan sähköinen allekirjoitus jaetaan kolmeen tyyppiin:

- säännöllinen sähköinen allekirjoitus;

- määrittelemätön sähköinen allekirjoitus;

- pätevä sähköinen allekirjoitus.

Yksinkertainen ES luodaan käyttämällä tietojen avaamiseen ja tarkasteluun asetettuja salasanoja tai vastaavia välineitä, jotka vahvistavat epäsuorasti omistajan.

Ammattitaidoton ES luodaan salaustekniikan muuntamisilla käyttämällä yksityistä avainta. Tämän avulla voit vahvistaa asiakirjan allekirjoittaneen henkilön ja todeta, että tietoihin tehdään luvattomia muutoksia.

Pätevät ja määrittelemättömät allekirjoitukset eroavat toisistaan vain siinä suhteessa, että ensimmäisessä tapauksessa sähköisen allekirjoituksen sertifikaatti on annettava varmennetun FSB-varmennuskeskuksen kautta.

Sähköisen allekirjoituksen käyttöala

Seuraava taulukko kuvaa EP: n soveltamisalaa.

Aktiivisimmat tekniikat ovat asiakirjojen vaihdossa käytettäviä sähköisiä asiakirjoja. Sisäisessä asiakirjavirrassa EP toimii asiakirjojen hyväksymisenä, toisin sanoen henkilökohtaisena allekirjoituksena tai sinetinä. Ulkoisessa työnkulussa sähköisen allekirjoituksen esiintyminen on kriittistä, koska se on laillinen vahvistus. On myös syytä huomata, että sähköisellä allekirjoituksella allekirjoitetut asiakirjat voidaan säilyttää määräämättömästi ja että ne eivät menetä oikeudellista merkitystään esimerkiksi poistettujen allekirjoitusten, vaurioituneen paperin jne. Vuoksi.

Raportointi sääntelyviranomaisille on toinen alue, jolla sähköinen asiakirjavirta kasvaa. Monet yritykset ja organisaatiot ovat jo arvostaneet mukavuuden työskennellä tässä muodossa.

Venäjän federaation lain mukaan jokaisella kansalaisella on oikeus käyttää sähköistä allekirjoitusta julkisia palveluita käytettäessä (esimerkiksi allekirjoittamalla viranomaisille sähköinen hakemus).

Verkkotarjoukset ovat toinen mielenkiintoinen alue, jolla sähköistä allekirjoitusta käytetään aktiivisesti. Se on vahvistus tosiasialle, että todellinen henkilö osallistuu huutokauppaan ja hänen ehdotuksiaan voidaan pitää luotettavina. On myös tärkeää, että kaikilla sopimuksilla, jotka tehdään sähköisten välineiden avulla, on oikeusvoima.

Sähköisen allekirjoituksen algoritmit

- FDH (Full Domain Hash) ja julkisen avaimen salausstandardit (PKCS). Jälkimmäinen on koko joukko vakioalgoritmeja eri tilanteisiin.

- DSA ja ECDSA ovat standardit sähköisten allekirjoitusten luomiseksi Yhdysvalloissa.

- GOST R 34.10-2012 - standardi EP: n perustamiselle Venäjän federaatiossa. Tämä standardi korvasi GOST R 34.10-2001: n, joka lopetti virallisesti toimintansa 31. joulukuuta 2017 jälkeen.

- Euraasian unioni käyttää standardeja, jotka ovat täysin samanlaisia kuin Venäjän.

- STB 34.101.45-2013 on Valkovenäjän standardi digitaaliselle sähköiselle allekirjoitukselle.

- DSTU 4145-2002 - standardi sähköisten allekirjoitusten luomiseen Ukrainassa ja monissa muissa.

On myös syytä huomata, että ES-luomisalgoritmeilla on erilaiset tarkoitukset ja päämäärät:

- Ryhmän sähköinen allekirjoitus.

- Kertaluonteinen digitaalinen allekirjoitus.

- Luotettava EP.

- Pätevä ja pätevä allekirjoitus jne.