אמצעי הגנה קריפטוגרפית של מידע, או הגנה על מידע קריפטוגרפי בצורה מקוצרת, משמשים להבטיח הגנה מקיפה על נתונים המועברים דרך קווי תקשורת. לשם כך, יש להקפיד על אישור והגנה על חתימות אלקטרוניות, אימות של גורמים מתקשרים באמצעות הפרוטוקולים TLS ו- IPSec, וכן הגנה על ערוץ התקשורת עצמו, במידת הצורך.

ברוסיה השימוש באמצעים קריפטוגרפיים להגנה על מידע מסווג לרוב, לכן אין מעט מידע ציבורי בנושא זה.

שיטות המשמשות ב- CIPF

- אישור נתונים והבטחת הבטיחות בחשיבותם החוקית במהלך השידור או האחסון. לשם כך, החל את האלגוריתמים ליצירת חתימה אלקטרונית ואימותו בהתאם לתקנה RFC 4357 שנקבעה והשתמש בתעודות על פי תקן X.509.

- שמירה על פרטיות הנתונים ופיקוח על שלמותם. משתמשים בהצפנה והגנה על חיקוי א-סימטריות, כלומר החלפת אנטי-נתונים. תואם את GOST R 34.12-2015.

- הגנה על תוכנת מערכות ויישומים. עקוב אחר שינויים או תקלות לא מורשים.

- ניהול האלמנטים החשובים ביותר במערכת בהתאמה קפדנית לתקנות שאומצו.

- אימות צדדים המחליפים נתונים.

- אבטחת חיבור באמצעות פרוטוקול TLS.

- הגנה על חיבורי IP באמצעות פרוטוקולי IKE, ESP, AH.

השיטות מתוארות בפירוט במסמכים הבאים: RFC 4357, RFC 4490, RFC 4491.

מנגנוני CIPF להגנה על מידע

- סודיות המידע המאוחסן או המועבר מוגנת על ידי שימוש באלגוריתמים להצפנה.

- בעת יצירת חיבור, ההזדהות ניתנת בחתימה אלקטרונית בעת השימוש במהלך האימות (על פי המלצה X.509).

- ניהול מסמכים דיגיטלי מוגן גם על ידי חתימה אלקטרונית יחד עם הגנה מפני הטלה או חזרה, בעוד שבמעקב אחר מפתחות האותנטיות המשמשים לאימות חתימות אלקטרוניות.

- שלמות המידע מובטחת על ידי חתימה דיגיטלית.

- שימוש בתכונות הצפנה א-סימטריות מגן על נתונים. בנוסף, ניתן להשתמש בפונקציות hashing או באלגוריתמי הדמיה כדי לאמת את שלמות הנתונים. עם זאת, שיטות אלה אינן תומכות ביצירת מסמך.

- הגנה מפני חזרה מתרחשת על ידי הפונקציות הקריפטוגרפיות של חתימה אלקטרונית להגנה מפני הצפנה או חיקוי. במקביל, מזהה ייחודי מתווסף לכל מפגש רשת, מספיק זמן כדי לשלול את צירוף המקרים שלו ואימות מיושם על ידי הגורם המקבל.

- ההגנה מפני הטלת, כלומר מפני חדירה לתקשורת מבחוץ, ניתנת באמצעי חתימה אלקטרונית.

- הגנה נוספת - מפני סימניות, וירוסים, שינויים במערכת ההפעלה וכו '- ניתנת באמצעות כלים הצפנה שונים, פרוטוקולי אבטחה, תוכנת אנטי-וירוס ואמצעים ארגוניים.

כפי שניתן לראות, אלגוריתמי חתימה אלקטרוניים הם חלק מהותי בהגנה הצפונית של המידע. הם יידונו בהמשך.

דרישות לשימוש בהגנה על מידע קריפטוגרפי

CIPF מכוונת להגן (על ידי אימות החתימה האלקטרונית) על נתונים פתוחים במערכות מידע ציבוריות שונות ולהבטיח את סודיותם (אימות החתימה האלקטרונית, חיקוי הגנה, הצפנה, אימות חשיש) ברשתות ארגוניות.

כלי להגנה על מידע קריפטוגרפי אישי משמש להגנה על המידע האישי של המשתמש. עם זאת, יש להדגיש מידע הנוגע לסודות המדינה. על פי החוק, לא ניתן להשתמש בהגנה על מידע קריפטוגרפי כדי לעבוד איתו.

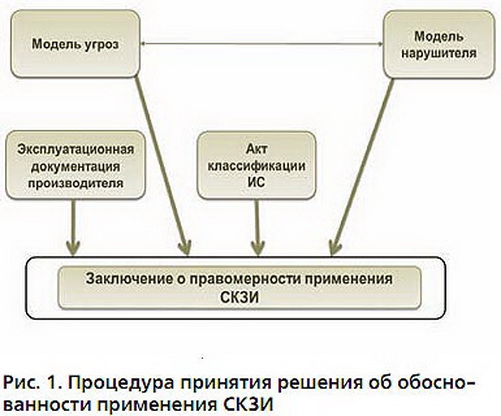

חשוב: לפני התקנת מערכת הגנת המידע הקריפטוגרפית, הצעד הראשון הוא לבדוק את חבילת הגנת המידע הקריפטוגרפית עצמה. זה הצעד הראשון. בדרך כלל, שלמות חבילת ההתקנה מאומתת על ידי השוואה בין סיכומי הבדיקה שהתקבלו מהיצרן.

לאחר ההתקנה, עליך לקבוע את רמת האיום, על בסיסה תוכל לקבוע את סוגי ההגנה על מידע קריפטוגרפי הנחוצים לשימוש: תוכנה, חומרה ותוכנת חומרה. יש לזכור כי כאשר מארגנים כמה מערכות הגנה על מידע קריפטוגרפי, יש לקחת בחשבון את מיקום המערכת.

שיעורי הגנה

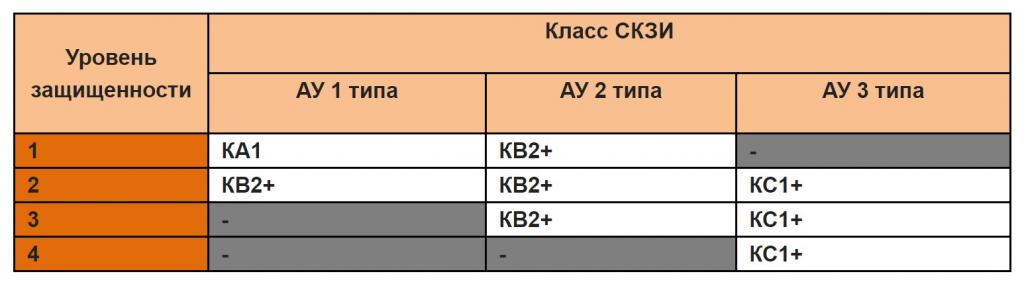

על פי צו ה- FSB מרוסיה מיום 10.07.14 תחת מספר 378, המסדיר את השימוש באמצעים קריפטוגרפיים להגנה על מידע ונתונים אישיים, מוגדרות שש מחלקות: KS1, KS2, KS3, KV1, KV2, KA1. מעמד ההגנה על מערכת מסוימת נקבע מתוך ניתוח הנתונים על דגם הפורץ, כלומר מהערכת שיטות אפשריות לפריצת המערכת. הגנה בו זמנית בנויה מהגנה על מידע קריפטוגרפי של תוכנה וחומרה.

AU (איומים בפועל), כפי שניתן לראות מהטבלה, ישנם 3 סוגים:

- איומים מהסוג הראשון קשורים ליכולות לא מתועדות בתוכנת המערכת המשמשת במערכת המידע.

- איומים מהסוג השני קשורים ליכולות לא מתועדות בתוכנת היישום המשמשת במערכת המידע.

- האיום מהסוג השלישי נקרא כל האחרים.

תכונות לא מתועדות הן פונקציות ותכונות של תוכנה שאינן מתוארות בתיעוד הרשמי או שאינן תואמות אותה. כלומר השימוש בהם עשוי להעלות את הסיכון לפגיעה בסודיות או בשלמות המידע.

לשם הבהרה, אנו לוקחים בחשבון את המודלים של מפרים, לצורך היירוט של איזה סוג כזה או אחר של אמצעי הגנה קריפטוגרפיים של מידע:

- KC1 - הפורץ פועל מבחוץ, ללא עוזרים בתוך המערכת.

- KS2 הוא פולש פנימי אך אין לו גישה להגנת מידע קריפטוגרפי.

- KC3 הוא פולש פנימי שמשמש במערכת הגנת מידע קריפטוגרפית.

- KV1 הוא פולש המושך אליו משאבים של צד שלישי, כמו מומחי הגנת מידע קריפטוגרפי.

- KV2 הוא פולש, שמאחורי פעולותיו מכון או מעבדה העובדים בתחום לימוד ופיתוח CIPF.

- KA1 - שירותים מיוחדים של המדינות.

לפיכך, KC1 יכול להיקרא מחלקת הבסיס של ההגנה. בהתאם, ככל שמעמד ההגנה גבוה יותר, כך המומחים פחות מסוגלים לספק אותו. לדוגמה, ברוסיה, על פי נתונים לשנת 2013, היו רק 6 ארגונים שיש להם אישור של ה- FSB והם מסוגלים לספק הגנה לכיתת KA1.

שימוש באלגוריתמים

שקול את האלגוריתמים העיקריים המשמשים בכלי הגנת מידע קריפטוגרפי:

- GOST R 34.10-2001 ועדכן GOST R 34.10-2012 - אלגוריתמים ליצירה ואימות חתימות אלקטרוניות.

- GOST R 34.11-94 וה- GOST R 34.11-2012 האחרונים - אלגוריתמים ליצירת פונקציות hash.

- GOST 28147-89 וחדשה יותר GOST R 34.12-2015 - יישום אלגוריתמים להצפנה והגנת נתונים.

- אלגוריתמים קריפטוגרפיים נוספים נמצאים ב- RFC 4357.

חתימה אלקטרונית

אי אפשר לדמיין את השימוש בכלי הגנת מידע קריפטוגרפי ללא שימוש באלגוריתמים חתימה אלקטרונית, הצוברים יותר ויותר פופולריות.

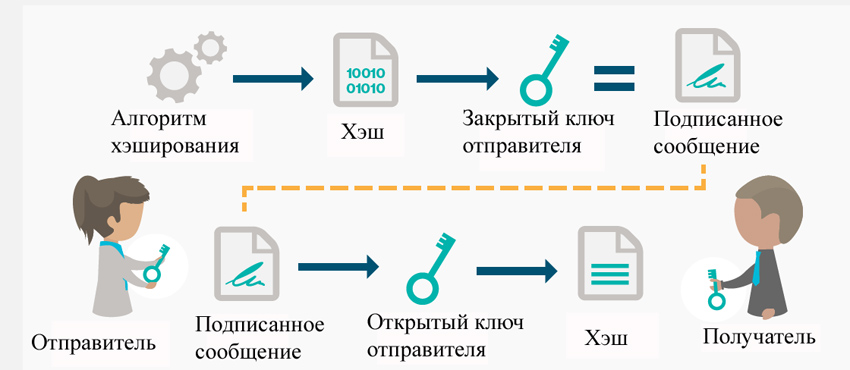

חתימה אלקטרונית היא חלק מיוחד במסמך שנוצר על ידי טרנספורמציות קריפטוגרפיות. המשימה העיקרית שלה היא לזהות שינויים לא מורשים ואת הגדרת המחבר.

אישור חתימה אלקטרונית הוא מסמך נפרד המוכיח את האותנטיות והבעלות של חתימה אלקטרונית לבעליו באמצעות מפתח ציבורי. הנפקת התעודה מתבצעת על ידי רשויות ההסמכה.

הבעלים של תעודת חתימה אלקטרונית הוא האדם שעל שמו רשומה התעודה.זה קשור לשני מפתחות: ציבורי ופרטי. המפתח הפרטי מאפשר ליצור חתימה אלקטרונית. המפתח הציבורי מיועד לאימות חתימה עקב תקשורת קריפטוגרפית עם המפתח הפרטי.

סוגי חתימות אלקטרוניות

על פי החוק הפדרלי מס '63 חתימה אלקטרונית מחולקת לשלושה סוגים:

- חתימה אלקטרונית רגילה;

- חתימה אלקטרונית בלתי מוסמכת;

- חתימה אלקטרונית מוסמכת.

ES נוצר באמצעות סיסמאות המוטלות על פתיחת וצפייה של נתונים, או אמצעים דומים המאשרים בעקיפין את הבעלים.

מערכת מידע לא מיומנת נוצרת באמצעות טרנספורמציות נתונים קריפטוגרפיות באמצעות מפתח פרטי. הודות לכך, תוכלו לאשר את מי שחתם על המסמך ולקבוע את עובדת ביצוע השינויים הבלתי מורשים בנתונים.

חתימות מוסמכות ובלתי מוסמכות נבדלות זו מזו רק בכך שבמקרה הראשון, האישור לחתימה אלקטרונית חייב להיות מונפק על ידי מרכז הסמכה של FSB.

היקף השימוש בחתימה אלקטרונית

הטבלה שלהלן מתארת את היקף היישום של EP.

הטכנולוגיות הפעילות ביותר הן מסמכים אלקטרוניים המשמשים להחלפת מסמכים. בזרימת המסמכים הפנימית פועלת ה- EP כאישור של מסמכים, כלומר כחתימה או חותם אישי. במקרה של זרימת עבודה חיצונית, נוכחות חתימה אלקטרונית היא קריטית, מכיוון שהיא אישור חוקי. כמו כן, ראוי לציין כי מסמכים שנחתמו בחתימה אלקטרונית מסוגלים לאחסן ללא הגבלת זמן ולא לאבד את משמעותם החוקית בגלל גורמים כמו חתימות מחוקות, נייר פגום וכו '.

דיווח לרשויות רגולטוריות הוא תחום נוסף בו זורמת זרימת המסמכים האלקטרוניים. חברות וארגונים רבים כבר העריכו את הנוחות של עבודה במתכונת זו.

על פי חוק הפדרציה הרוסית, לכל אזרח יש את הזכות להשתמש בחתימה אלקטרונית בעת השימוש בשירותים ציבוריים (למשל, חתימה על בקשה אלקטרונית לרשויות).

מתן הצעות מקוונות הוא תחום מעניין נוסף בו משתמשים באופן פעיל בחתימה אלקטרונית. זהו אישור לעובדה שאדם אמיתי משתתף במכירה הפומבית והצעותיו יכולות להיחשב אמינות. כמו כן, חשוב שכל חוזה שייחתם בעזרת מכשירים אלקטרוניים ייקח כוח משפטי.

אלגוריתמים לחתימה אלקטרונית

- תקני קריפטוגרפיה של מפתח מלא (FDH) ותקני מפתח לציבור (PKCS). האחרון הוא קבוצה שלמה של אלגוריתמים סטנדרטיים לסיטואציות שונות.

- DSA ו- ECDSA הם הסטנדרטים ליצירת חתימות אלקטרוניות בארצות הברית.

- GOST R 34.10-2012 - התקן ליצירת EP בפדרציה הרוסית. תקן זה החליף את GOST R 34.10-2001 שהפסיק לפעול רשמית לאחר 31 בדצמבר 2017.

- האיחוד האירו-אסייתי משתמש בתקנים הדומים לחלוטין לאלה הרוסית.

- STB 34.101.45-2013 הוא התקן בלארוסית לחתימה אלקטרונית דיגיטלית.

- DSTU 4145-2002 - התקן ליצירת חתימות אלקטרוניות באוקראינה ורבות אחרות.

ראוי גם לציין כי לאלגוריתמים של יצירת ES יש מטרות ומטרות שונות:

- חתימה אלקטרונית קבוצתית.

- חתימה דיגיטלית חד פעמית.

- EP מהימן.

- חתימה מוסמכת ובלתי מוסמכת וכו '.