Middelen voor cryptografische bescherming van informatie, of cryptografische informatiebescherming in verkorte vorm, worden gebruikt om te zorgen voor een uitgebreide bescherming van gegevens die via communicatielijnen worden verzonden. Hiervoor is het noodzakelijk om autorisatie en bescherming van elektronische handtekeningen, authenticatie van communicerende partijen met behulp van de TLS- en IPSec-protocollen in acht te nemen, en indien nodig ook bescherming van het communicatiekanaal zelf.

In Rusland is het gebruik van cryptografische middelen voor informatiebescherming grotendeels geclassificeerd, daarom is er weinig openbare informatie over dit onderwerp.

Methoden die worden gebruikt in CIPF

- Gegevensautorisatie en het waarborgen van de veiligheid van hun juridische betekenis tijdens verzending of opslag. Om dit te doen, past u de algoritmen toe voor het maken van een elektronische handtekening en de verificatie ervan in overeenstemming met de gevestigde RFC 4357-verordening en gebruikt u certificaten volgens de X.509-norm.

- Bescherming van gegevensprivacy en monitoring van de integriteit ervan. Asymmetrische codering en imitatiebescherming worden gebruikt, dat wil zeggen anti-gegevensvervanging. Voldoet aan GOST R 34.12-2015.

- Bescherming van systeem- en applicatiesoftware. Volg ongeautoriseerde wijzigingen of storingen.

- Beheer van de belangrijkste elementen van het systeem in strikte overeenstemming met de vastgestelde voorschriften.

- Authenticatie van partijen die gegevens uitwisselen.

- Verbindingsbeveiliging met behulp van het TLS-protocol.

- Bescherming van IP-verbindingen met behulp van IKE-, ESP-, AH-protocollen.

De methoden worden gedetailleerd beschreven in de volgende documenten: RFC 4357, RFC 4490, RFC 4491.

CIPF-mechanismen voor informatiebescherming

- De vertrouwelijkheid van opgeslagen of verzonden informatie wordt beschermd door het gebruik van coderingsalgoritmen.

- Bij het tot stand brengen van een verbinding, wordt identificatie verstrekt door middel van elektronische handtekening tijdens het gebruik ervan tijdens authenticatie (volgens aanbeveling X.509).

- Digitaal documentbeheer wordt ook beschermd door elektronische handtekening samen met bescherming tegen oplegging of herhaling, terwijl authenticiteitssleutels die worden gebruikt om elektronische handtekeningen te controleren worden bewaakt.

- De integriteit van de informatie wordt gewaarborgd door een digitale handtekening.

- Het gebruik van asymmetrische versleutelingsfuncties beschermt gegevens. Daarnaast kunnen hashing-functies of simulatie-algoritmen worden gebruikt om de gegevensintegriteit te verifiëren. Deze methoden ondersteunen echter niet het auteurschap van een document.

- Bescherming tegen herhaling vindt plaats door de cryptografische functies van een elektronische handtekening voor codering of imitatiebescherming. Tegelijkertijd wordt aan elke netwerksessie een unieke identificatie toegevoegd, lang genoeg om toevallig toeval uit te sluiten, en wordt de verificatie door de ontvangende partij uitgevoerd.

- Bescherming tegen oplegging, dat wil zeggen tegen penetratie in communicatie van buitenaf, wordt geboden door elektronische handtekeningsmiddelen.

- Andere bescherming - tegen bladwijzers, virussen, wijzigingen van het besturingssysteem, enz. - wordt geboden met behulp van verschillende cryptografische hulpmiddelen, beveiligingsprotocollen, antivirussoftware en organisatorische maatregelen.

Zoals u kunt zien, zijn elektronische handtekeningalgoritmen een fundamenteel onderdeel van de cryptografische bescherming van informatie. Ze worden hieronder besproken.

Vereisten voor het gebruik van cryptografische informatiebeveiliging

CIPF is gericht op het beschermen (door verificatie van de elektronische handtekening) van open gegevens in verschillende openbare informatiesystemen en het waarborgen van hun vertrouwelijkheid (verificatie van de elektronische handtekening, imitatie van bescherming, encryptie, hash-verificatie) in bedrijfsnetwerken.

Een persoonlijk hulpmiddel voor het beschermen van cryptografische informatie wordt gebruikt om de persoonlijke gegevens van de gebruiker te beschermen. Informatie met betrekking tot staatsgeheimen moet echter worden benadrukt. Volgens de wet kan cryptografische informatiebeveiliging niet worden gebruikt om ermee te werken.

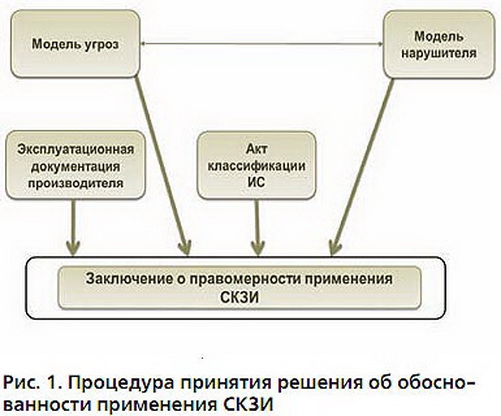

Belangrijk: voordat u het cryptografische informatiebeveiligingssysteem installeert, moet u eerst het cryptografische informatiebeveiligingspakket zelf controleren. Dit is de eerste stap. Doorgaans wordt de integriteit van het installatiepakket geverifieerd door de controlesommen te vergelijken die van de fabrikant zijn ontvangen.

Na de installatie moet u het dreigingsniveau bepalen op basis waarvan u de soorten cryptografische informatiebeveiliging kunt bepalen die nodig zijn voor gebruik: software, hardware en hardware-software. Er moet ook rekening worden gehouden met het feit dat bij het organiseren van sommige cryptografische informatiebeveiligingssystemen rekening moet worden gehouden met de plaatsing van het systeem.

Beschermingsklassen

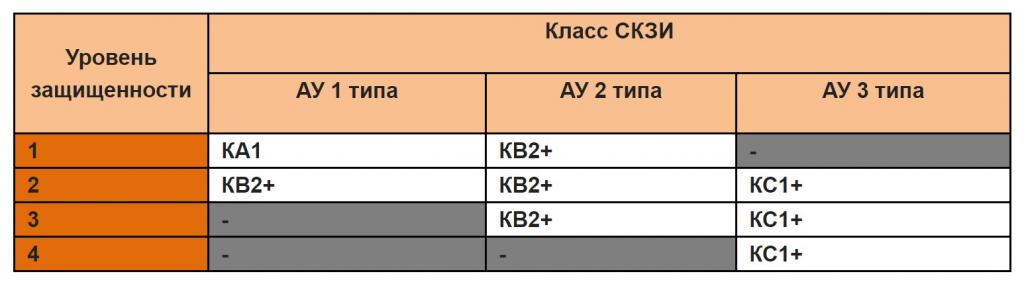

Volgens het bevel van de Russische FSB van 10.07.14 onder nummer 378, dat het gebruik van cryptografische middelen voor het beschermen van informatie en persoonlijke gegevens regelt, worden zes klassen gedefinieerd: KS1, KS2, KS3, KV1, KV2, KA1. De beveiligingsklasse voor een bepaald systeem wordt bepaald op basis van de analyse van gegevens op het model van de indringer, dat wil zeggen op basis van de beoordeling van mogelijke methoden om het systeem te hacken. Bescherming wordt tegelijkertijd gebouwd op basis van cryptografische informatiebeveiliging van software en hardware.

AU (werkelijke bedreigingen), zoals te zien in de tabel, zijn er 3 soorten:

- Bedreigingen van het eerste type worden geassocieerd met ongedocumenteerde mogelijkheden in de systeemsoftware die in het informatiesysteem wordt gebruikt.

- Bedreigingen van het tweede type worden geassocieerd met ongedocumenteerde mogelijkheden in de applicatiesoftware die in het informatiesysteem wordt gebruikt.

- De dreiging van het derde type wordt alle anderen genoemd.

Ongedocumenteerde functies zijn functies en eigenschappen van software die niet worden beschreven in de officiële documentatie of er niet mee overeenkomen. Dat wil zeggen dat het gebruik ervan het risico op schending van de vertrouwelijkheid of integriteit van informatie kan vergroten.

Voor de duidelijkheid beschouwen we de modellen van overtreders, voor de onderschepping waarvan een of andere klasse van middelen voor cryptografische bescherming van informatie nodig is:

- KC1 - de indringer werkt van buitenaf, zonder helpers in het systeem.

- KS2 is een interne indringer maar heeft geen toegang tot bescherming tegen cryptografische informatie.

- KC3 is een interne indringer die een gebruiker van een cryptografisch informatiebeveiligingssysteem is.

- KV1 is een indringer die externe bronnen aantrekt, zoals specialisten op het gebied van cryptografische informatiebescherming.

- KV2 is een indringer, achter de acties waarvan een instituut of laboratorium werkt op het gebied van het bestuderen en ontwikkelen van CIPF.

- KA1 - speciale diensten van de staten.

KC1 kan dus de basisklasse van bescherming worden genoemd. Dienovereenkomstig, hoe hoger de beschermingsklasse, hoe minder specialisten in staat zijn om deze te bieden. In Rusland waren er bijvoorbeeld volgens gegevens voor 2013 slechts 6 organisaties die een certificaat van de FSB hebben en bescherming kunnen bieden voor de KA1-klasse.

Gebruikte algoritmen

Overweeg de belangrijkste algoritmen die worden gebruikt in cryptografische informatiebeveiligingstools:

- GOST R 34.10-2001 en bijgewerkte GOST R 34.10-2012 - algoritmen voor het maken en verifiëren van elektronische handtekeningen.

- GOST R 34.11-94 en de nieuwste GOST R 34.11-2012 - algoritmen voor het maken van hashfuncties.

- GOST 28147-89 en nieuwer GOST R 34.12-2015 - implementatie van codering en algoritmen voor gegevensbescherming.

- Aanvullende cryptografische algoritmen zijn te vinden in RFC 4357.

Elektronische handtekening

Het gebruik van cryptografische informatiebeveiligingshulpmiddelen kan niet worden gedacht zonder het gebruik van algoritmen voor elektronische handtekeningen, die steeds populairder worden.

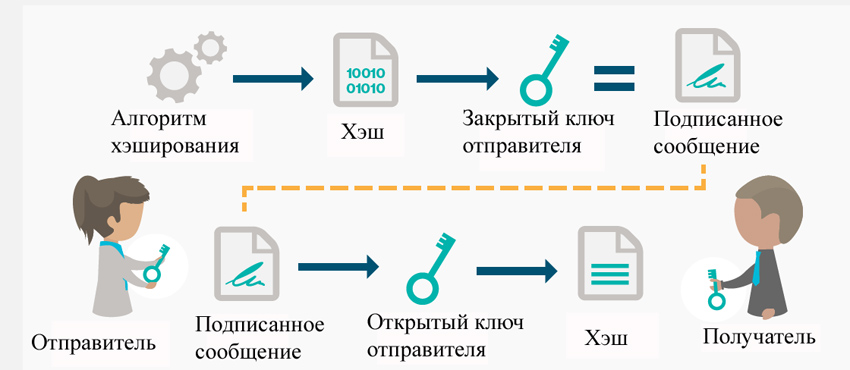

Een elektronische handtekening is een speciaal onderdeel van een document dat is gemaakt door cryptografische transformaties. De belangrijkste taak is het identificeren van ongeautoriseerde wijzigingen en de definitie van auteurschap.

Een certificaat voor elektronische handtekeningen is een afzonderlijk document dat de authenticiteit en het eigendom van een elektronische handtekening bewijst aan de eigenaar met een openbare sleutel. De afgifte van het certificaat wordt uitgevoerd door certificeringsinstanties.

De eigenaar van een certificaat van elektronische handtekening is de persoon op wiens naam het certificaat is geregistreerd.Het wordt geassocieerd met twee sleutels: openbaar en privé. Met de privésleutel kunt u een elektronische handtekening maken. De openbare sleutel is bedoeld voor handtekeningverificatie vanwege cryptografische communicatie met de privésleutel.

Soorten elektronische handtekeningen

Volgens federale wet nr. 63 is een elektronische handtekening verdeeld in 3 soorten:

- regelmatige elektronische handtekening;

- ongekwalificeerde elektronische handtekening;

- gekwalificeerde elektronische handtekening.

Een eenvoudige ES wordt gemaakt met behulp van wachtwoorden die zijn opgelegd bij het openen en bekijken van gegevens, of vergelijkbare middelen die indirect de eigenaar bevestigen.

Een ongeschoolde ES wordt gemaakt met behulp van cryptografische gegevenstransformaties met behulp van een privésleutel. Dankzij dit kunt u de persoon bevestigen die het document heeft ondertekend en vaststellen dat ongeautoriseerde wijzigingen in de gegevens zijn aangebracht.

Gekwalificeerde en niet-gekwalificeerde handtekeningen verschillen alleen in het feit dat in het eerste geval het certificaat voor elektronische handtekening moet worden uitgegeven door een gecertificeerd FSB-certificatiecentrum.

Toepassingsgebied van elektronische handtekening

De onderstaande tabel beschrijft het toepassingsgebied van EP.

De meest actieve technologieën zijn elektronische documenten die worden gebruikt bij documentuitwisseling. In de interne documentenstroom fungeert EP als de goedkeuring van documenten, dat wil zeggen als een persoonlijke handtekening of zegel. In het geval van een externe workflow is de aanwezigheid van elektronische handtekeningen van cruciaal belang, aangezien dit een juridische bevestiging is. Het is ook vermeldenswaard dat documenten die zijn ondertekend met elektronische handtekening voor onbepaalde tijd kunnen worden opgeslagen en hun juridische betekenis niet verliezen als gevolg van factoren zoals gewiste handtekeningen, beschadigd papier, enz.

Rapportage aan regelgevende instanties is een ander gebied waarop de stroom van elektronische documenten groeit. Veel bedrijven en organisaties hebben het gemak van werken in dit formaat al op prijs gesteld.

Volgens de wet van de Russische Federatie heeft elke burger het recht om elektronische handtekeningen te gebruiken bij het gebruik van openbare diensten (bijvoorbeeld het ondertekenen van een elektronische aanvraag voor autoriteiten).

Online bieden is een ander interessant gebied waarop elektronische handtekeningen actief worden gebruikt. Het is een bevestiging van het feit dat een echte persoon deelneemt aan de veiling en dat zijn voorstellen als betrouwbaar kunnen worden beschouwd. Het is ook belangrijk dat elk contract dat wordt gesloten met behulp van elektronische instrumenten rechtsgeldig wordt.

Elektronische handtekeningalgoritmen

- Full Domain Hash (FDH) en Public Key Cryptography Standards (PKCS). De laatste is een hele groep standaardalgoritmen voor verschillende situaties.

- DSA en ECDSA zijn de normen voor het maken van elektronische handtekeningen in de Verenigde Staten.

- GOST R 34.10-2012 - de standaard voor de oprichting van EP in de Russische Federatie. Deze standaard verving GOST R 34.10-2001, die officieel niet meer functioneerde na 31 december 2017.

- De Euraziatische Unie gebruikt normen die volledig vergelijkbaar zijn met de Russische.

- STB 34.101.45-2013 is de Wit-Russische standaard voor digitale elektronische handtekening.

- DSTU 4145-2002 - de standaard voor het maken van elektronische handtekeningen in Oekraïne en vele anderen.

Het is ook vermeldenswaard dat ES-algoritmen verschillende doelen en doelen hebben:

- Groep elektronische handtekening.

- Een eenmalige digitale handtekening.

- Vertrouwde EP.

- Gekwalificeerde en niet-gekwalificeerde handtekening, enz.