K zajištění komplexní ochrany dat přenášených komunikačními linkami se používají prostředky kryptografické ochrany informací nebo ochrany kryptografických informací ve zkrácené podobě. Z tohoto důvodu je nutné dodržovat autorizaci a ochranu elektronických podpisů, autentizaci komunikujících stran pomocí protokolů TLS a IPSec, případně ochranu samotného komunikačního kanálu.

V Rusku je používání kryptografických prostředků ochrany informací z velké části klasifikováno, proto je o tomto tématu jen málo veřejných informací.

Metody používané v CIPF

- Autorizace dat a zajištění bezpečnosti jejich právního významu během přenosu nebo skladování. Použijte k tomu algoritmy pro vytvoření elektronického podpisu a jeho ověření v souladu se zavedeným předpisem RFC 4357 a používejte certifikáty podle standardu X.509.

- Ochrana osobních údajů a sledování jejich integrity. Používá se asymetrická ochrana šifrování a imitace, tj. Náhrada dat. Splněno GOST R 34.12-2015.

- Ochrana systémového a aplikačního softwaru. Sledujte neautorizované změny nebo poruchy.

- Řízení nejdůležitějších prvků systému v přísném souladu s přijatými předpisy.

- Ověřování stran, které si vyměňují data.

- Zabezpečení připojení pomocí protokolu TLS.

- Ochrana připojení IP pomocí protokolů IKE, ESP, AH.

Metody jsou podrobně popsány v následujících dokumentech: RFC 4357, RFC 4490, RFC 4491.

Mechanismy CIPF pro ochranu informací

- Důvěrnost uložených nebo přenášených informací je chráněna pomocí šifrovacích algoritmů.

- Při navazování spojení je identifikace poskytována pomocí elektronického podpisu během jejich použití při ověřování (podle doporučení X.509).

- Správa digitálních dokumentů je také chráněna elektronickým podpisem spolu s ochranou před uložením nebo opakováním, zatímco klíče autenticity používané k ověření elektronických podpisů jsou monitorovány.

- Integrita informací je zajištěna digitálním podpisem.

- Použití funkcí asymetrického šifrování chrání data. K ověření integrity dat lze navíc použít hashovací funkce nebo simulační algoritmy. Tyto metody však nepodporují autorství dokumentu.

- K ochraně před opakováním dochází kryptografickými funkcemi elektronického podpisu pro ochranu šifrování nebo napodobování. Současně je do každé síťové relace přidán jedinečný identifikátor, dostatečně dlouhý na to, aby se vyloučila jeho náhodná náhoda, a přijímající strana provádí ověření.

- Ochrana před uložením, tj. Před pronikáním do komunikace z vnějšku, je zajištěna prostředky elektronického podpisu.

- Další ochrana - proti záložkám, virům, úpravám operačního systému atd. - je poskytována pomocí různých kryptografických nástrojů, bezpečnostních protokolů, antivirového softwaru a organizačních opatření.

Jak vidíte, algoritmy elektronického podpisu jsou základní součástí kryptografické ochrany informací. Budou diskutovány níže.

Požadavky na použití ochrany kryptografických informací

Cílem CIPF je ochrana (ověřením elektronického podpisu) otevřených dat v různých veřejných informačních systémech a zajištění jejich důvěrnosti (ověření elektronického podpisu, napodobování ochrany, šifrování, ověřování hash) v podnikových sítích.

K ochraně osobních údajů uživatele se používá osobní nástroj na ochranu kryptografických informací. Informace o státních tajemstvích by však měly být zvýrazněny. Podle zákona nelze s ním pracovat pro ochranu kryptografických informací.

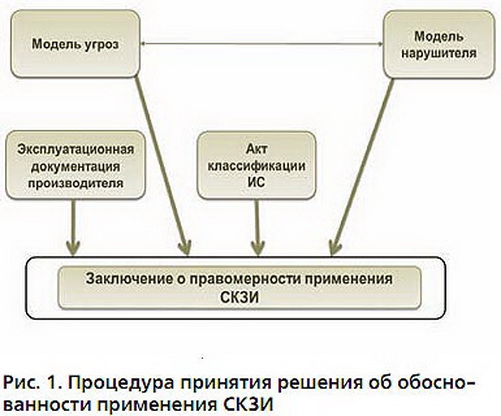

Důležité: před instalací systému ochrany kryptografických informací je prvním krokem kontrola samotného balíčku ochrany kryptografických informací. Toto je první krok. Integrita instalačního balíčku se obvykle ověřuje porovnáním kontrolních součtů obdržených od výrobce.

Po instalaci byste měli určit úroveň hrozby, na jejímž základě můžete určit typy ochrany kryptografických informací potřebné pro použití: software, hardware a hardware-software. Rovněž je třeba mít na paměti, že při organizaci některých systémů ochrany kryptografických informací je nutné vzít v úvahu umístění systému.

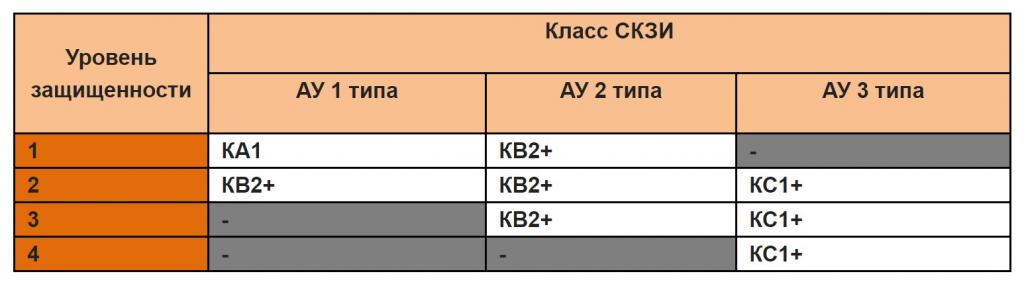

Třídy ochrany

Podle pořadí FSB Ruska ze dne 10.07.14 pod číslem 378, které upravuje použití kryptografických prostředků k ochraně informací a osobních údajů, je definováno šest tříd: KS1, KS2, KS3, KV1, KV2, KA1. Třída ochrany pro konkrétní systém je stanovena z analýzy dat na modelu vetřelce, tj. Z posouzení možných metod hackování systému. Současná ochrana je postavena na softwarové a hardwarové ochraně kryptografických informací.

AU (skutečné hrozby), jak je vidět z tabulky, existují 3 typy:

- Hrozby prvního typu jsou spojeny s nezdokumentovanými schopnostmi v systémovém softwaru používaném v informačním systému.

- Hrozby druhého typu jsou spojeny s nezdokumentovanými schopnostmi v aplikačním softwaru používaném v informačním systému.

- Hrozba třetího typu se nazývá všechny ostatní.

Nedokumentované funkce jsou funkce a vlastnosti softwaru, které nejsou popsány v oficiální dokumentaci nebo neodpovídají. To znamená, že jejich použití může zvýšit riziko narušení důvěrnosti nebo integrity informací.

Pro srozumitelnost považujeme modely porušovatelů, pro jejichž zachycení je zapotřebí jedna nebo druhá třída prostředků pro kryptografickou ochranu informací:

- KC1 - vetřelec jedná z vnějšku, bez pomocníků uvnitř systému.

- KS2 je interní vetřelec, ale nemá přístup k ochraně kryptografických informací.

- KC3 je interní vetřelec, který je uživatelem systému ochrany kryptografických informací.

- KV1 je vetřelec, který přitahuje zdroje třetích stran, například odborníky na ochranu kryptografických informací.

- KV2 je vetřelec, za jehož činy stojí institut nebo laboratoř pracující v oblasti studia a vývoje CIPF.

- KA1 - speciální služby států.

KC1 tak lze nazvat základní třídou ochrany. V souladu s tím čím vyšší je třída ochrany, tím méně odborníků je schopno poskytnout. Například v Rusku bylo podle údajů za rok 2013 pouze 6 organizací, které mají certifikát FSB a jsou schopny poskytnout ochranu pro třídu KA1.

Použité algoritmy

Zvažte hlavní algoritmy používané v nástrojích na ochranu kryptografických informací:

- GOST R 34.10-2001 a aktualizované GOST R 34.10-2012 - algoritmy pro vytváření a ověřování elektronických podpisů.

- GOST R 34.11-94 a nejnovější GOST R 34.11-2012 - algoritmy pro vytváření hašovacích funkcí.

- GOST 28147-89 a novější GOST R 34.12-2015 - implementace algoritmů šifrování a ochrany dat.

- Další kryptografické algoritmy jsou uvedeny v dokumentu RFC 4357.

Elektronický podpis

Použití nástrojů na ochranu kryptografických informací nelze představit bez použití algoritmů elektronického podpisu, které si získávají stále větší oblibu.

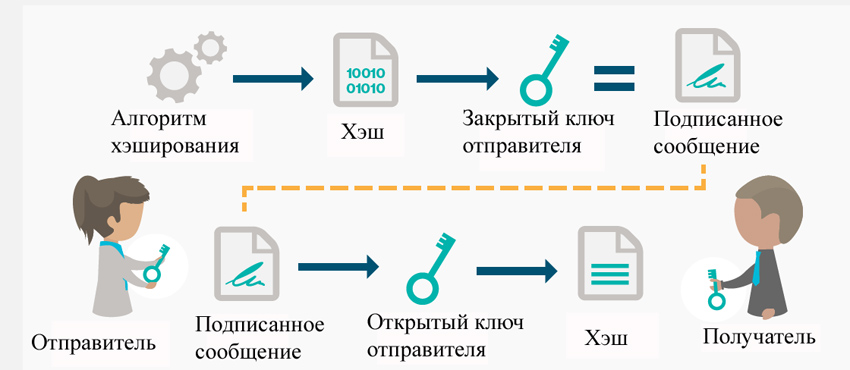

Elektronický podpis je zvláštní část dokumentu vytvořeného kryptografickými transformacemi. Jeho hlavním úkolem je identifikovat neautorizované změny a definici autorství.

Certifikát elektronického podpisu je samostatný dokument, který prokazuje pravost a vlastnictví elektronického podpisu jeho vlastníkovi veřejným klíčem. Vydávání certifikátu provádí certifikační autority.

Vlastníkem certifikátu elektronického podpisu je osoba, ve které je certifikát registrován.Je spojen se dvěma klíči: veřejným a soukromým. Soukromý klíč umožňuje vytvořit elektronický podpis. Veřejný klíč je určen pro autentizaci podpisu kvůli kryptografické komunikaci se soukromým klíčem.

Druhy elektronického podpisu

Podle federálního zákona č. 63 je elektronický podpis rozdělen do 3 typů:

- pravidelný elektronický podpis;

- nekvalifikovaný elektronický podpis;

- kvalifikovaný elektronický podpis.

Jednoduchý ES se vytvoří pomocí hesel uložených při otevírání a prohlížení dat, nebo podobnými prostředky, které nepřímo potvrzují vlastníka.

Nezkušený ES je vytvořen pomocí kryptografických transformací dat pomocí soukromého klíče. Díky tomu můžete potvrdit osobu, která dokument podepsala, a zjistit, zda došlo k neoprávněným změnám údajů.

Kvalifikované a nekvalifikované podpisy se liší pouze v tom, že v prvním případě musí být certifikát pro elektronický podpis vydán certifikovaným certifikačním střediskem FSB.

Rozsah použití elektronického podpisu

Níže uvedená tabulka popisuje rozsah použití EP.

Nejaktivnější technologie jsou elektronické dokumenty používané při výměně dokumentů. V interním toku dokumentů vystupuje EP jako schvalování dokumentů, tj. Jako osobní podpis nebo pečeť. V případě externího pracovního postupu je přítomnost elektronického podpisu kritická, protože se jedná o právní potvrzení. Rovněž stojí za zmínku, že dokumenty podepsané elektronickým podpisem mohou být uloženy na neurčito a neztrácejí svůj právní význam kvůli faktorům, jako jsou vymazané podpisy, poškozený papír atd.

Podávání zpráv regulačním orgánům je další oblastí, v níž roste tok elektronických dokumentů. Mnoho společností a organizací již ocenilo pohodlí práce v tomto formátu.

Podle zákona Ruské federace má každý občan právo používat elektronický podpis při využívání veřejných služeb (například při podepisování elektronické žádosti úřadům).

Online nabízení cen je další zajímavou oblastí, v níž je elektronický podpis aktivně využíván. Je to potvrzení skutečnosti, že se skutečná osoba účastní aukce a její návrhy lze považovat za spolehlivé. Je také důležité, aby jakákoli smlouva uzavřená pomocí elektronických nástrojů nabývá právní moci.

Algoritmy elektronického podpisu

- Full Domain Hash (FDH) a kryptografické standardy s veřejným klíčem (PKCS). Ten je celá skupina standardních algoritmů pro různé situace.

- DSA a ECDSA jsou standardy pro vytváření elektronických podpisů ve Spojených státech.

- GOST R 34.10-2012 - standard pro vytvoření EP v Ruské federaci. Tato norma nahradila GOST R 34.10-2001, který oficiálně přestal fungovat po 31. prosinci 2017.

- Eurasijská unie používá standardy, které jsou zcela podobné ruským.

- STB 34.101.45-2013 je běloruský standard pro digitální elektronický podpis.

- DSTU 4145-2002 - standard pro vytváření elektronických podpisů na Ukrajině a mnoha dalších.

Je také třeba poznamenat, že algoritmy vytváření ES mají různé účely a cíle:

- Skupinový elektronický podpis.

- Jednorázový digitální podpis.

- Důvěryhodné EP.

- Kvalifikovaný a nekvalifikovaný podpis atd.