Az információ kriptográfiai védelme vagy rövidítve a kriptográfiai információ védelme biztosítja a kommunikációs vonalakon továbbított adatok átfogó védelmét. Ehhez be kell tartani az elektronikus aláírások engedélyezését és védelmét, a kommunikáló felek hitelesítését a TLS és IPSec protokollokkal, valamint szükség esetén magának a kommunikációs csatornának a védelmét.

Oroszországban a kriptográfiai információvédelem eszközét nagyrészt besorolták, ezért kevés a nyilvános információ erről a témáról.

A CIPF-ben alkalmazott módszerek

- Az adatok engedélyezése és jogi jelentőségük biztonságának biztosítása az átvitel vagy tárolás során. Ehhez alkalmazza az elektronikus aláírás létrehozásának és hitelesítésének algoritmusait a létrehozott RFC 4357 előírásoknak megfelelően, és használja az X.509 szabvány szerinti tanúsítványokat.

- Az adatvédelem és az integritás nyomon követése. Aszimmetrikus titkosítást és utánzásvédelmet alkalmazzák, azaz anti-data helyettesítést. Megfelel a GOST R 34.12-2015 szabványnak.

- Rendszer- és alkalmazásvédelem. Kövesse nyomon a jogosulatlan változásokat vagy a hibákat.

- A rendszer legfontosabb elemeinek kezelése az elfogadott rendeletekkel szigorúan összhangban.

- Az adatokat cserélő felek hitelesítése.

- A kapcsolat biztonsága a TLS protokoll használatával.

- IP kapcsolatok védelme IKE, ESP, AH protokollokkal.

A módszereket a következő dokumentumok írják le részletesen: RFC 4357, RFC 4490, RFC 4491.

CIPF mechanizmusok az információvédelemhez

- A tárolt vagy továbbított információk titkosságát titkosítási algoritmusok védik.

- A kapcsolat létrehozásakor az azonosítást elektronikus aláírás segítségével biztosítják a hitelesítés során történő felhasználásuk során (az X.509 ajánlás szerint).

- A digitális dokumentumkezelést elektronikus aláírás is védi, valamint a bevezetéstől és az ismétléstől való védelmet, miközben az elektronikus aláírások ellenőrzésére használt hitelességi kulcsokat figyeljük.

- Az információk integritását a digitális aláírás biztosítja.

- Az aszimmetrikus titkosítási szolgáltatások használata védi az adatokat. Ezen felül hash funkciók vagy szimulációs algoritmusok is felhasználhatók az adatok integritásának ellenőrzésére. Ezek a módszerek azonban nem támasztják alá a dokumentum szerzőjét.

- Az ismétlés elleni védelem a titkosítás vagy az utánzás védelmére szolgáló elektronikus aláírás kriptográfiai funkcióival valósul meg. Ugyanakkor minden hálózati munkamenethez egyedi azonosítót adnak, amely elég hosszú ahhoz, hogy kizárja annak véletlen egybeesését, és az ellenőrzést a fogadó fél hajtja végre.

- A bevezetéstől, azaz a külső kommunikációba való behatolástól való elektronikus védelmet elektronikus aláírási eszközök biztosítják.

- Egyéb védelmet - könyvjelzők, vírusok, az operációs rendszer módosításai, stb. Ellen - különféle kriptográfiai eszközök, biztonsági protokollok, vírusvédelmi szoftverek és szervezeti intézkedések segítségével biztosítunk.

Mint láthatja, az elektronikus aláírási algoritmusok alapvető részét képezik az információ kriptográfiai védelmének. Az alábbiakban tárgyaljuk őket.

A CIPF használatának követelményei

A CIPF célja a különféle nyilvános információs rendszerekben található nyitott adatok védelme (az elektronikus aláírás hitelesítésével) és azok bizalmas jellegének biztosítása (az elektronikus aláírás ellenőrzése, a védelem utánozása, titkosítás, kivonat-ellenőrzés) a vállalati hálózatokban.

A felhasználó személyes adatainak védelme érdekében egy személyes kriptográfiai információvédő eszközt használnak. Hangsúlyozni kell azonban az államtitokra vonatkozó információkat. A törvény szerint a kriptográfiai adatok védelme nem használható vele.

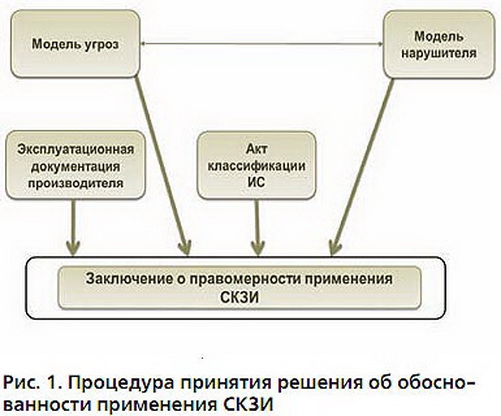

Fontos: A kriptográfiai információvédelmi rendszer telepítése előtt az első lépés a kriptográfiai információvédelmi csomag ellenőrzése. Ez az első lépés. A telepítőcsomag integritását általában a gyártótól kapott ellenőrző összegek összehasonlításával ellenőrzik.

A telepítés után meg kell határoznia a fenyegetési szintet, amely alapján meghatározhatja a használathoz szükséges kriptográfiai adatok védelmének típusait: szoftver, hardver és hardver-szoftver. Azt is figyelembe kell venni, hogy néhány kriptográfiai információvédelmi rendszer megszervezésekor figyelembe kell venni a rendszer elhelyezkedését.

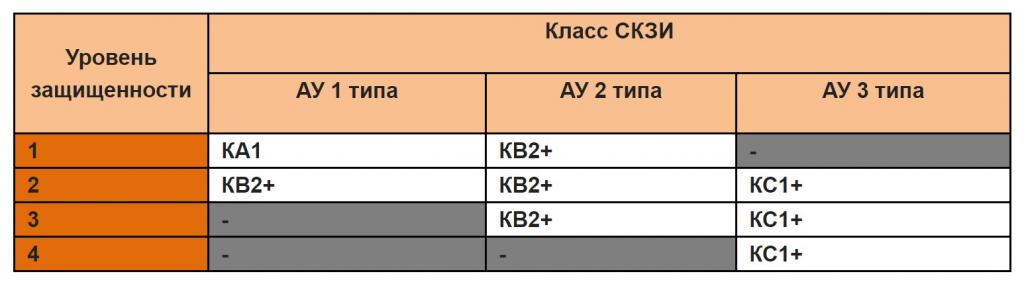

Védelmi osztályok

Az oroszországi FSB 2014. július 10-i, 378. számú, 378-as számú végzése szerint, amely az adatok és a személyes adatok védelmére szolgáló kriptográfiai eszközök használatát szabályozza, hat osztály van meghatározva: KS1, KS2, KS3, KV1, KV2, KA1. Egy adott rendszer védelmi osztályát a betolakodó modelljére vonatkozó adatok elemzése, azaz a rendszer megbontásának lehetséges módszereinek értékelése alapján határozzák meg. A védelem ugyanakkor a szoftver és a hardver kriptográfiai információinak védelmére épül.

AU (tényleges fenyegetések), amint az a táblázatból kiderül, 3 típus létezik:

- Az első típusú fenyegetések az információs rendszerben használt rendszerszoftver nem dokumentált képességeihez kapcsolódnak.

- A második típusú fenyegetések az információs rendszerben használt alkalmazási szoftver nem dokumentált képességeihez kapcsolódnak.

- A harmadik típusú veszélyt minden másnak nevezik.

A nem dokumentált szolgáltatások a szoftver olyan funkciói és tulajdonságai, amelyeket a hivatalos dokumentáció nem ír le vagy nem felel meg azoknak. Vagyis ezek használata növeli az információ bizalmas jellegének vagy integritásának megsértésének kockázatát.

Az érthetőség kedvéért megfontoljuk az elkövetők modelljét, amelynek lehallgatásához szükséges az információ kriptográfiai védelmének egyik vagy másik osztálya:

- KC1 - a betolakodó kívülről működik, segítők nélkül a rendszerben.

- A KS2 belső behatoló, de nincs hozzáférése a kriptográfiai adatok védelméhez.

- A KC3 egy belső betolakodó, aki a kriptográfiai információvédelmi rendszer felhasználója.

- A KV1 egy betolakodó, aki harmadik felek forrásait vonzza, például a kriptográfiai információk védelmének szakembereit.

- A KV2 egy betolakodó, akinek mögött egy intézet vagy laboratórium működik, amely a CIPF tanulmányozása és fejlesztése területén működik.

- KA1 - az államok különleges szolgálatai.

Így a KC1 nevezhető a védelem alaposztályának. Ennek megfelelően, minél magasabb a védelmi osztály, annál kevesebb szakember képes biztosítani. Például Oroszországban a 2013. évi adatok szerint csak 6 szervezet volt, amely rendelkezik az FSB tanúsítvánnyal és képes a KA1 osztály védelmére.

Használt algoritmusok

Fontolja meg a kriptográfiai információk védelmének eszközeiben használt fő algoritmusokat:

- GOST R 34.10-2001 és frissített GOST R 34.10-2012 - algoritmusok az elektronikus aláírások létrehozására és ellenőrzésére.

- GOST R 34.11-94 és a legújabb GOST R 34.11-2012 - algoritmusok hash-funkciók létrehozására.

- GOST 28147-89 és újabb GOST R 34.12-2015 - titkosítási és adatvédelmi algoritmusok megvalósítása.

- További kriptográfiai algoritmusok találhatók az RFC 4357-ben.

Elektronikus aláírás

A kriptográfiai információvédelmi eszközök használatát nem lehet elképzelni olyan elektronikus aláírási algoritmusok használata nélkül, amelyek egyre népszerűbbek.

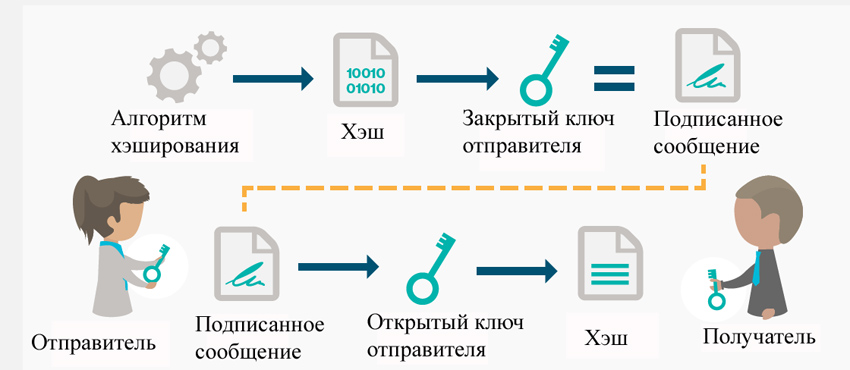

Az elektronikus aláírás a kriptográfiai átalakítások által létrehozott dokumentum különleges része. Fő feladata a jogosulatlan változások azonosítása és a szerzők meghatározása.

Az elektronikus aláírási igazolás egy külön dokumentum, amely nyilvános kulccsal igazolja az elektronikus aláírás hitelességét és tulajdonjogát annak tulajdonosa számára. A tanúsítvány kiadását a tanúsító hatóságok végzik.

Az elektronikus aláírással kapcsolatos igazolás tulajdonosa az a személy, akinek a nevében a tanúsítványt regisztrálták.Két kulccsal van társítva: nyilvános és magán. A privát kulcs lehetővé teszi elektronikus aláírás létrehozását. A nyilvános kulcs aláírás-hitelesítésre szolgál, a titkos kulcskal való kriptográfiai kommunikáció miatt.

Az elektronikus aláírás típusai

A 63. sz. Szövetségi törvény szerint az elektronikus aláírást három típusra osztják:

- rendszeres elektronikus aláírás;

- minősítés nélküli elektronikus aláírás;

- minősített elektronikus aláírás.

Egy egyszerű ES-t hoznak létre az adatok megnyitására és megtekintésére előírt jelszavakkal, vagy hasonló eszközökkel, amelyek közvetett módon megerősítik a tulajdonosot.

Képezetlen ES-t hoznak létre kriptográfiai adat-transzformációkkal, saját kulcs használatával. Ennek köszönhetően megerősítheti a dokumentumot aláíró személyt, és megállapíthatja az adatok jogosulatlan módosításának tényét.

A minősített és nem minősített aláírások csak abban különböznek abban, hogy az első esetben az elektronikus aláírásra vonatkozó tanúsítványt egy hitelesített FSB tanúsító központnak kell kiállítania.

Az elektronikus aláírás alkalmazási köre

Az alábbi táblázat az EP alkalmazási körét írja le.

A legaktívabb technológiák az elektronikus dokumentumok, amelyeket a dokumentumcsere során használnak. A belső dokumentumfolyamatban az EP a dokumentumok jóváhagyásaként, azaz személyes aláírásként vagy pecsétként jár el. Külső munkafolyamat esetén az elektronikus aláírás jelenléte kritikus, mivel ez jogi megerősítés. Érdemes megjegyezni, hogy az elektronikus aláírással aláírt dokumentumok határozatlan ideig tárolhatók, és nem veszítik el jogi jelentőségüket olyan tényezők miatt, mint például törölt aláírások, sérült papír stb.

A szabályozó hatóságoknak történő jelentéstétel egy másik olyan terület, ahol az elektronikus dokumentumáramlás növekszik. Sok vállalat és szervezet már értékelte az ebben a formátumban végzett munka kényelmét.

Az Orosz Föderáció törvénye szerint minden polgárnak joga van elektronikus aláírást használni közszolgáltatások igénybevételekor (például elektronikus aláírás aláírása a hatóságok számára).

Az online licitálás egy másik érdekes terület, amelyben az elektronikus aláírást aktívan használják. Ez megerősíti azt a tényt, hogy egy valós személy vesz részt az aukción, és javaslatai megbízhatónak tekinthetők. Fontos az is, hogy az elektronikus eszközök segítségével megkötött szerződések jogi erővel bírjanak.

Elektronikus aláírás algoritmusok

- Teljes domain hasítás (FDH) és a nyilvános kulcsú titkosítási szabványok (PKCS). Ez utóbbi a szabványos algoritmusok egész csoportja, különféle helyzetekben.

- A DSA és az ECDSA az elektronikus aláírások létrehozásának szabványa az Egyesült Államokban.

- GOST R 34.10-2012 - az EP létrehozásának szabványa az Orosz Föderációban. Ez a szabvány felváltotta a GOST R 34.10-2001, amely hivatalosan megszűnt működni 2017. december 31-e után.

- Az Eurázsiai Unió szabványokat alkalmaz, amelyek teljesen hasonlóak az orosz szabványokkal.

- Az STB 34.101.45-2013 a fehérorosz szabvány a digitális elektronikus aláíráshoz.

- DSTU 4145-2002 - az elektronikus aláírások létrehozásának szabványa Ukrajnában és még sokan másokban.

Érdemes megjegyezni, hogy az ES létrehozásának algoritmusai különböző célokkal és célokkal rendelkeznek:

- Csoportos elektronikus aláírás.

- Egyszeri digitális aláírás.

- Megbízható EP.

- Minősített és nem minősített aláírás stb.